こんにちは。

本記事はMEM(Intune)で管理されている1台のWindows端末に対して、複数のユーザーがログインして利用するマルチユーザーサポート機能の利用に伴い、発生した検討事項と対策案の検証結果についてを記事にしております。

あくまで自身の検証結果をもとに記載している内容になりますので、ご参考までにご愛読いただけますようお願いいたします。

なお、誤っている点や更新があったものがありましたら、ご教示いただけますと幸いです。

目次

Intune(MEM)のマルチユーザーサポートについて

マルチユーザーサポート機能はMEM(Intune)に登録した1台のWindows端末に対して、複数人がログインして利用する場合に用意されている機能です。

MEM(Intune)のポリシーがユーザーに対して適用されている場合、ログインしたユーザー単位でポリシーが適用されることになります。

なお、1台の端末に対してAzureAD参加は1度のみ実施します。 以降はAzureADに作成しているユーザーであれば、だれでもログインができます。

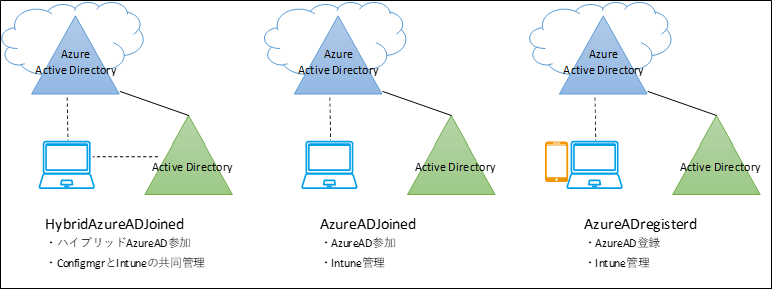

ただし、以下条件にも書いてある通り、マルチユーザーサポート機能はAzureADに端末が参加していることが条件となります。

つまり、AzureAD登録(Azure AD Registered)については、サポート対象外となるため、仮に現時点でAzureAD登録した端末に複数のユーザーが利用していて機能的に問題なくてもいつ、利用できなくなるかもわからないため、AzureAD参加した端末を利用する方が良いかもしれません。

Intune では、次の両方のデバイスで、複数のユーザーがサポートされます。

・Windows 10 Creatorの更新プログラムを実行している

・Azure Active Directory ドメインに参加している

標準ユーザーが自分の Azure AD 資格情報でサインインするとき、自分のユーザー名に割り当てられているアプリとポリシーが与えられます。 デバイスのプライマリ ユーザーだけが、アプリのインストールやデバイス操作 (削除、リセット) の実行などのセルフサービス シナリオのためにポータル サイトを使用できます。 プライマリ ユーザーが割り当てられていない共有 Windows 10 デバイスでも、ポータル サイトを使用して、使用可能なアプリをインストールできます。

https://docs.microsoft.com/ja-jp/mem/intune/enrollment/windows-enroll#multi-user-support

AzureAD登録(Azure AD Registered)は本来、BYOD(個人所有端末)向けに用意されているため、そもそも複数人で利用することを想定されていないことも納得できます。

AzureAD参加の仕様

AzureAD参加は今後、導入していくべき機能であり、常に最新のあらゆるクラウドのサービスやセキュリティ機能の恩恵を受けることができます。

AzureAD参加は本ブログでも紹介している通り、ハイブリッドAzureAD参加とAzureAD参加の2種類があります。

SCCM共同管理によるHybrid Azure AD Joinedの構成 | ~IT Note~ (jin-kuro.com)

ここでは、AD(Active Directory)を利用していないWindows10端末に対して実施すべきAzureAD参加をするにあたっての備忘録をご紹介できればと思います。

AzureAD参加時にはローカルAdministrator権限が必要

AzureAD参加する時、ローカルのAdministratorsの権限が必要となります。

Administratorsの権限が付与されているユーザーでログインし、AzureAD参加を行いましょう。

ログイン先のユーザープロファイルが変わる

これもよく忘れがちな仕様です。

AzureAD参加はその名の通り、ADに端末を参加する作業です。

ただ、これまでの社内環境に構築(オンプレミス)したADではなく、クラウドのAD(AzureAD)という参加先に違いがあることはありますが、AD参加に変わりはありません。

なので、ログイン先のユーザーが変わる=ユーザープロファイルが変わることから、何も知らない利用者目線で言うとこれまでデスクトップに保存していたデータが消失したように見えてしまいます。

一般的な対策としては以下の通り。

①ユーザープロファイルのバックアップまたは、データ退避

事前にUSBやファイルサーバーなどの格納先、もしくはCドライブなどにデータを退避することであとからデータを復元することが可能です。

②以前のユーザープロファイルにアクセスしてあとで必要データを退避

いくらバックアップの案内をしても、どうしても過去のデータを参照したりバックアップし忘れていたデータなどはあると思います。その場合は、過去自分が利用していたローカルユーザーのユーザープロファイルにアクセスすれば、データを参照/コピーすることもできます。

ただし、次に記載しますが、規定ではここで検討事項が発生します。

AzureAD参加した端末にログインしたユーザーには管理者権限が付与されない

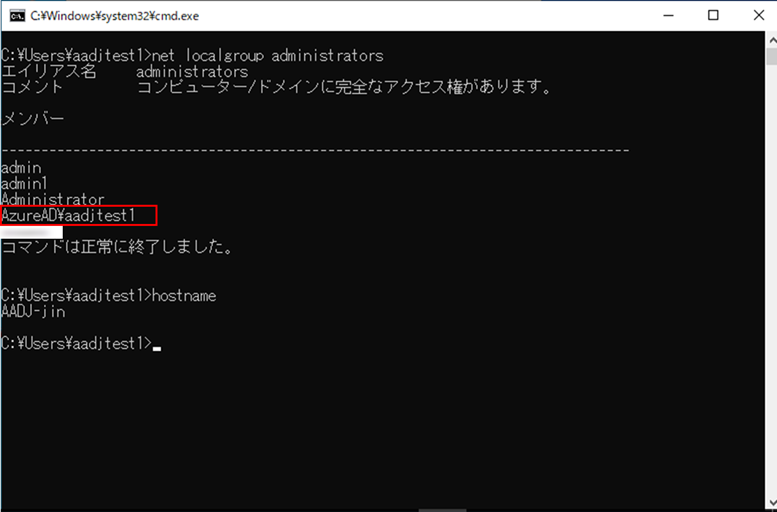

先ほどご紹介した通り、AzureAD参加にはローカルAdministratorsの権限が必要です。AzureAD参加する手順には、AzureADに登録されているAzureADユーザーを入力する必要があるのですが、はじめにAzureAD参加作業を実施したときに入力したAzureADユーザーはローカルのAdministrators権限が付与されます。

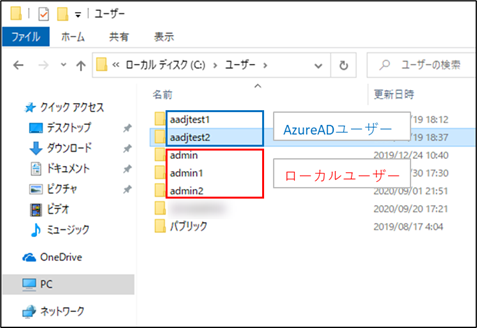

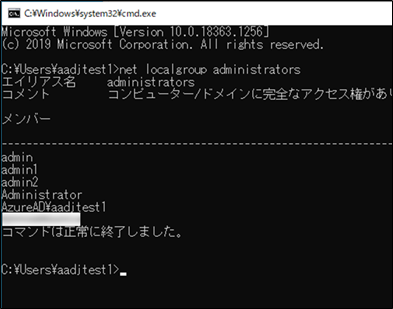

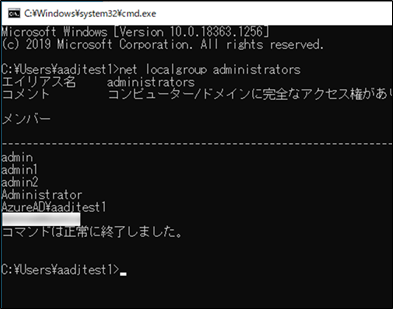

※以下例では、aadjtest1がAzureADで作成したAzureADユーザー、それ以外はローカルのユーザーになります。※AzureADユーザーはドメイン部分が”AzureAD”となっていることがわかります。

後続で記載していますが、今回、aadjtest1というユーザーでAzureAD参加を実施しました。

ここからが本題です。

では、マルチユーザーサポート機能を有しているAzureAD参加した端末で別のユーザーでログインするとどうなるか。

答えはデフォルトでは、そのユーザーに対しては、ローカルのAdministrators権限が付与されないため、管理者権限が必要とする作業をおこなうことができません。

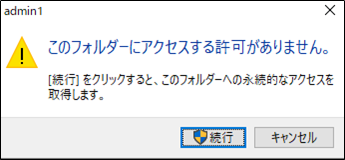

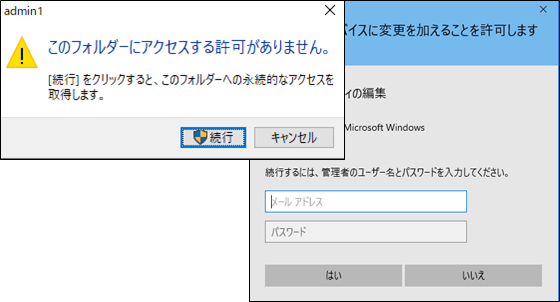

すなわち、あとから端末にログインしたユーザーは旧ユーザープロファイルにアクセスできないため、過去のデータを参照することができなくなります。

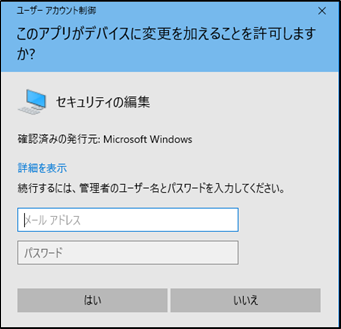

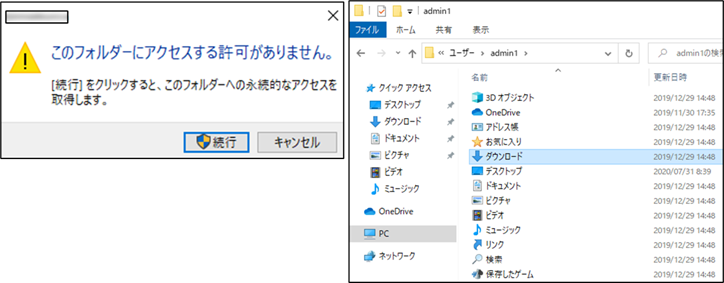

以下で[続行]をクリックすると、

管理者権限をもつユーザー入力を求められます。

※それ以前にアプリのインストールなど、管理者権限を必要とする作業ができないのは少し不便になります。。。

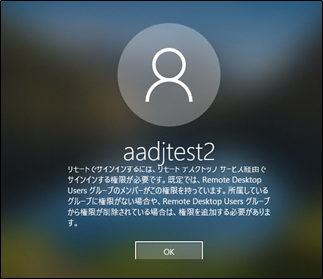

なお、初回サインイン後にログアウトし、再度サインインしようとすると以下のように仮想環境下などで稼働している端末は接続できなくなります。

これは、リモートデスクトップ接続の権限がないために表示されます。

シンクライアント環境などでは注意が必要かもしれません。

導入する利用者/企業様によっては、端末の管理者権限の付与を必須としたいことはあると思います。

この問題については、以下参考URLより、AzureADポータル上からデバイス管理者権限の付与作業をすることで解消されるとのことで検証してみました。

なお、この機能には、AzureADPremiumP1ライセンスが必要です。

Azure AD 参加済みデバイスのローカル管理者グループの管理方法

Windows デバイスを管理するには、ローカル管理者グループのメンバーになる必要があります。

To manage a Windows device, you need to be a member of the local administrators group.

Azure AD 参加を使用して Windows デバイスを Azure AD に接続すると、Azure AD によって、デバイスのローカル管理者グループに次のセキュリティ プリンシパルが追加されます。

•Azure AD のグローバル管理者ロール

•Azure AD のデバイス管理者ロール

•Azure AD 参加を実行するユーザー

Azure AD のデバイス管理者ロールもローカル管理者グループに追加されます。

https://docs.microsoft.com/ja-jp/azure/active-directory/devices/assign-local-admin#manage-the-device-administrator-role%E2%80%8B

やってみる

実際に検証した結果を記載します。

事前作業

検証は2台のWindows10端末、2つのAzureADユーザーを使って検証します。

この時点では、ロール権限はまだ付与しません。

まずは、デフォルトの状態で動作を再確認します。

| 検証ユーザー | AzureAD参加 実施対象 | Azure上の ロール権限 | 対象端末 |

| aadjtest1@xxxx .onmicrosoft.com | 〇 | なし | AADJ-jin端末 |

| aadjtest2@xxxx .onmicrosoft.com | × | なし | AADJ-jin端末 |

上記の状態でaadjtest1でAzureAD参加します。

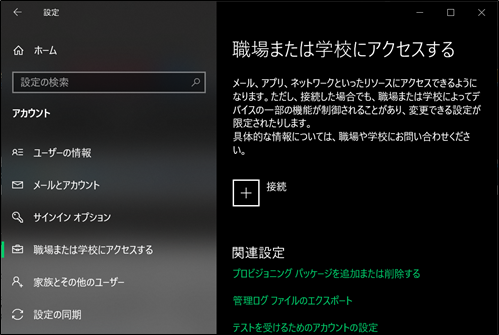

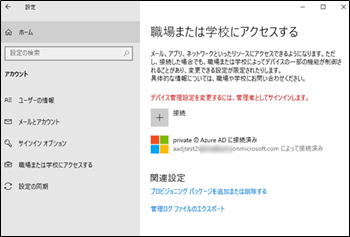

[職場または学校にアクセスする]-[接続]をクリックします。

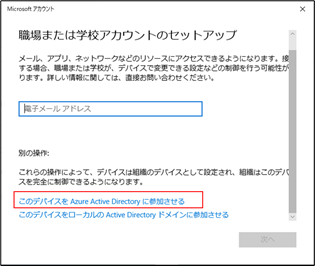

[このデバイスを Azure Active Directoryに参加させる]をクリックします。

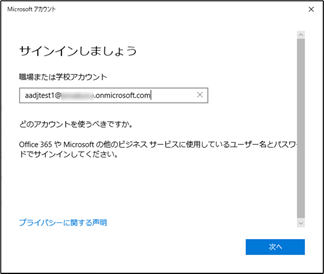

AzureADユーザー(aadjtest1)でサインインします。

[参加する]をクリックします。

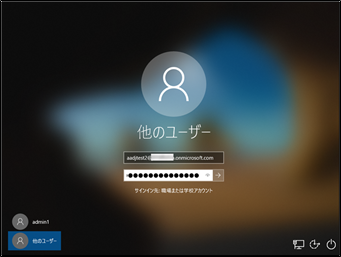

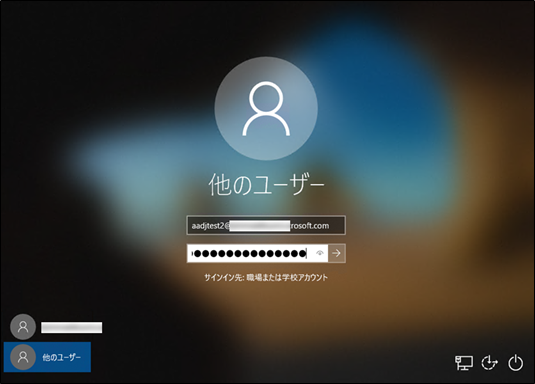

セットアップが完了後、PCを再起動し、[他のユーザー]をクリックして先ほどのAzureADユーザー(aadjtest1)でサインインします。

[職場または学校にアクセスする] をクリックすると、aadjtest1ユーザーのアカウント情報が表示されていることを確認します。

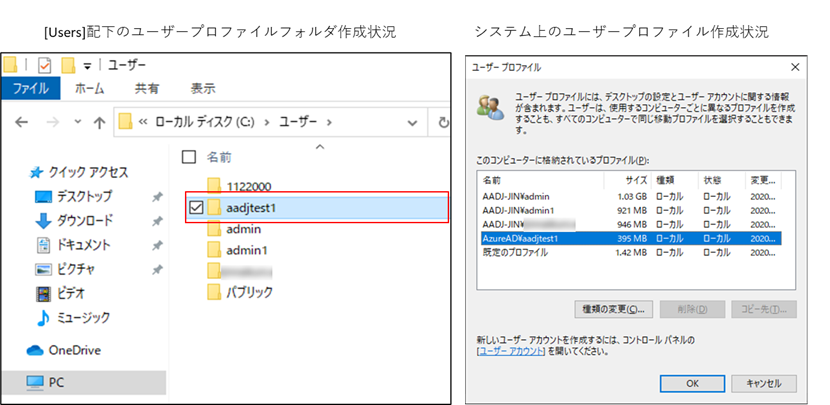

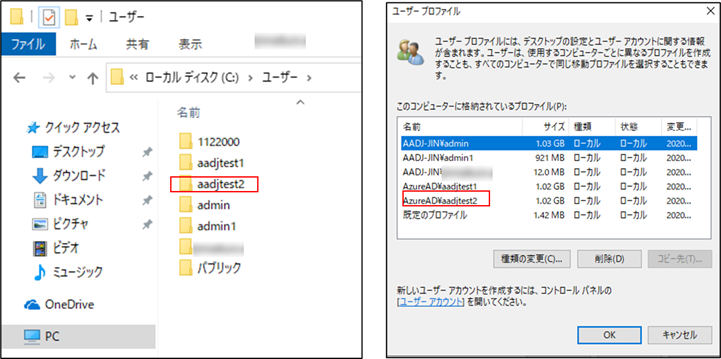

また、サインインのタイミングでaadjtest1のユーザープロファイルが作成されます。

初回AzureAD参加したユーザーはローカルのAdministrators権限が付与されていることがわかります。

では、次に一度aadjtest1はサインアウトし、aadjtest2でサインインしてみます。

サインイン後、[職場または学校にアクセスする]に表示されているアカウントがaadjtest2となっていることを確認します。

aadjtest2のユーザープロファイルが作成されてます。

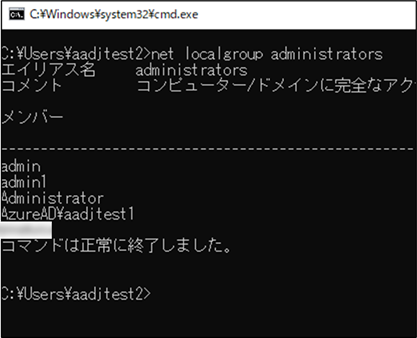

下記のように、aadjtest2はローカルAdministratorsの権限が付与されていないことがわかります。そのため、他ユーザープロファイルへのアクセスも行うことができません。

他のユーザープロファイルのデータにアクセスしようとすると、下記のように管理者権限を持つユーザーのサインインを要求されます。

過去の管理者権限を持つユーザーのパスワード情報を知って入れば問題ありませんが、対象の端末を利用していた人が退職などで情報を聞き出せない状況の場合は少し厄介なことになります。

AzureADからローカル管理者権限の付与

では、ローカル管理者権限の付与をAzureADから行ってみたいと思います。

Azure AD 参加済みデバイスのローカル管理者グループの管理方法

Windows デバイスを管理するには、ローカル管理者グループのメンバーになる必要があります。

To manage a Windows device, you need to be a member of the local administrators group.

Azure AD 参加を使用して Windows デバイスを Azure AD に接続すると、Azure AD によって、デバイスのローカル管理者グループに次のセキュリティ プリンシパルが追加されます。

•Azure AD のグローバル管理者ロール

•Azure AD のデバイス管理者ロール

•Azure AD 参加を実行するユーザー

Azure AD のデバイス管理者ロールもローカル管理者グループに追加されます。

https://docs.microsoft.com/ja-jp/azure/active-directory/devices/assign-local-admin#manage-the-device-administrator-role%E2%80%8B

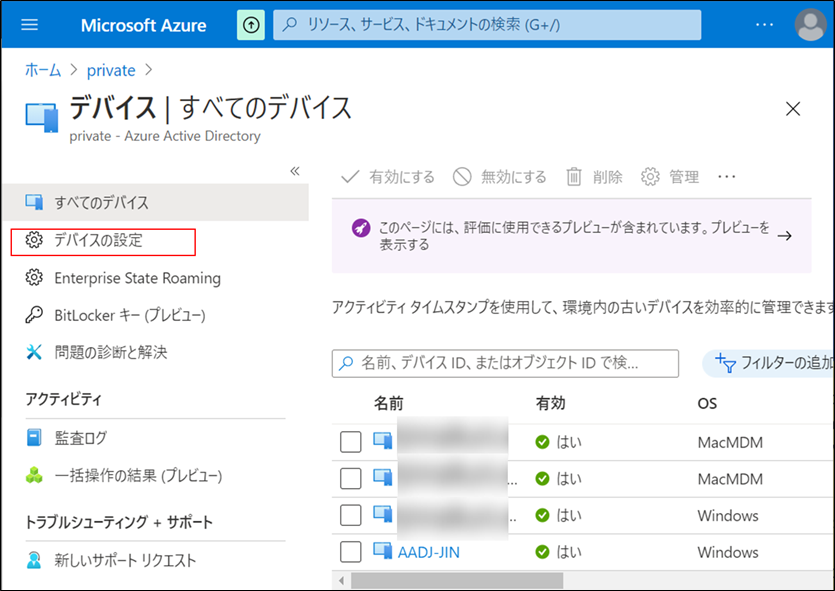

Azureポータルより、[デバイス]をクリックします。

[デバイスの設定]をクリックします。

[管理すべてのAzure AD 参加済みデバイスに対する追加のローカル管理者]をクリックする。

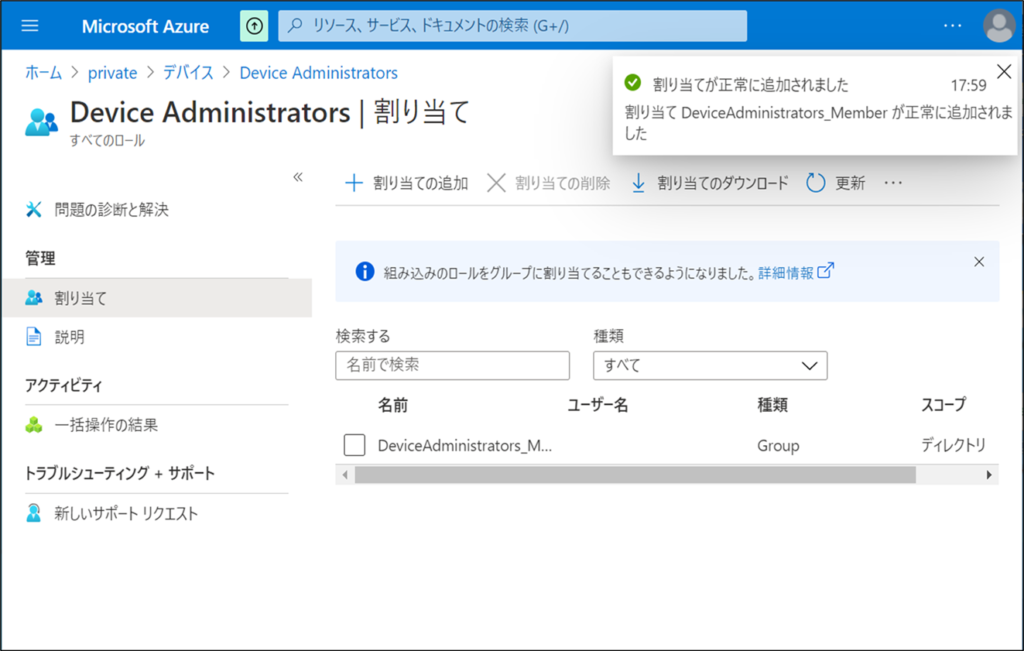

この[Device Administrators]を割り当てたユーザーはローカル管理者権限をもつことができるそうです。

[割り当ての追加]から対象ユーザーを追加するのですが、何やら、以下のプレビュー機能が表示されています。

組み込みのロールをグループに割り当てることもできるようになりました

Azure Active Directory (Azure AD) is introducing a public preview in which you can assign a cloud group to Azure AD built-in roles. With this feature, you can use groups to grant admin access in Azure AD with minimal effort from your Global and Privileged role admins.

https://docs.microsoft.com/en-us/azure/active-directory/roles/groups-concept

どうやら、すでにAzureADに組み込まれている規定のロールをグループ単位で割り当てる機能がプレビューされているようです。

せっかくですし、 実運用となれば、グループ単位での適用が有効だとも思うので、 このプレビュー機能をつかって試したいと思います。

ただし、プレビュー機能ということ及び、グループ作成時に以下赤枠の設定を有効化する必要があるので認識を。(2020/12/20時点)

・動的グループは利用不可

・ADから同期したセキュリティグループは利用不可。クラウドグループのみ

・以下のAzureADロール割り当ての設定をオンにすると元には戻せない。

上記作成したグループを割り当てます。

これで権限の付与作業は完了です。

再度AzureAD参加検証してみる

権限の付与作業が完了したので、別のWindows10端末に対し、事前作業で実施したことと同じ動作を実施します。手順は先ほどと同じなので割愛で。。

| 検証ユーザー | AzureAD参加 実施対象 | Azure上の ロール権限 | 対象端末 |

| aadjtest1@xxxx .onmicrosoft.com | 〇 | なし | Win10-1 端末 |

| aadjtest2@xxxx .onmicrosoft.com | × | 〇 | Win10-1 端末 |

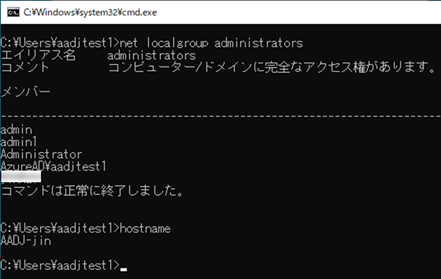

aadjtest1でAzureAD参加した後、aadjtest1にローカルAdministrators権限が付与されていることまで確認ができました。

aadtest2でログインします。

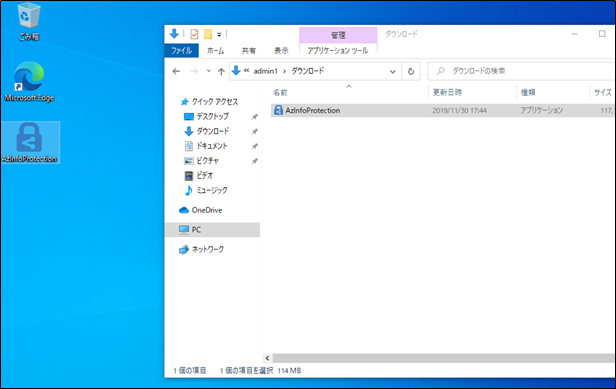

他のユーザープロファイルにアクセスするとこれまでは、ローカルの管理者権限のユーザーサインインを要求されていましたが、変化あり!

見えました。admin1という過去のローカルユーザーのプロファイルにアクセスできました。

データ移行などもできそうです。

コマンドプロンプトを[管理者として実行]をクリックしても問題なく実行できました。

ただ、端末上のAdministratorsグループ自体には追加されないようです。

結果

端末上のAdministratorsグループには追加されませんでしたが、ローカル管理者権限が必要な作業が問題なく行えることから、AzureAD上の権限付与は問題なく適用されていました。

※ただし、どこまでローカルAdministratorsの権限同様の作業が行えるのか、詳細は不明です。

上記の検証結果より、AzureAD参加後にログインするユーザーはローカルの管理者権限をAzureAD上から付与できることがわかりました。

ちなみに、あらかじめ、権限を付与する前に端末はどうなったのかというと、しばらく時間をおいて再度サインインしてみると、同様に別のユーザープロファイルにアクセスができました。

どうやらすでにサインインしてしまっている端末などに適用されるまでは以下条件があるようです。

デバイス管理者権限の付与

ユーザーが既にサインインしているデバイスでは、次の "両方の" アクションが発生したときに特権の昇格が行われます。

・Azure AD が適切な特権を備える新しいプライマリ更新トークンを発行するために最大 4 時間が経過した。

・ユーザーが、プロファイルを更新するために、ロックおよびロック解除ではなく、いったんログアウトした後でサインインした。

https://docs.microsoft.com/ja-jp/azure/active-directory/devices/assign-local-admin#manage-the-device-administrator-role%E2%80%8B

おまけ

AzureAD参加した後、端末にログインする場合、規定でWindows Hello for Businessの設定画面が表示されます。本検証中も度々表示されたため、無効化しておりました。

本設定を無効化する場合は下記の記事を参照してください。

AzureAD参加した端末へサインインしたときに表示されるWindows Hello for Business設定を無効化する

https://jin-kuro.com/windowshelloforbusiness-disable/

最後に

AzureAD参加した端末で複数のユーザーが利用する、いわゆる共有PC扱いのものは、各企業様でも導入されているケースは多いと思います。

今回は、単純にローカル管理者権限の付与を行うことで検証しましたが、細かな権限設定などができるか、まだそこまで調べられていません。

が。今後、業務上触れることがあり、調査する機会があれば、検証した結果を投稿してみようと思います。