こんにちは。

これまでWindowsOSに対してはMicrosoft Defender ATP(MDATP)今は名前が変わり、Microsoft Defender for Endpoint のオンボード方法を本ブログで複数紹介しましたが、本日はMacOSに対して、オンボード検証を実施しましたので備忘録として記述します。

目次

MacOSのMicrosoft Defender for Endpoint オンボード手段

MacOSのオンボード方法は以下の通りです。

■MDM製品を使った一括展開

・Intuneによるオンボード

・JAMFによるオンボード

・そのほかMDM製品によるオンボード

■コマンドラインで展開

・手動実行によるオンボード

⇒ユーザーに手動実行させる方法です。MacOS端末の利用者が数名程度で

あればよいですが、大多数向けではありません。

今日はこの中でもIntuneによるオンボードを実施します。

オンボードしてみる

以前はMacOSのIntuneによるオンボードは、やや複雑な構成プロファイルを手動で作成する必要がありました。MDATPをMacOSで実行するためには色々とディスクアクセスの許可設定やカーネル拡張をしないと正常に稼働しないようです。

ですが、最近ではスクリプトで簡単に構成プロファイルが作成できるようになっていたのでそちらを試してみました。

スクリプトによるIntuneデバイス構成ファイルの作成

以下公開情報にもあります通り、簡素化された方法があるよと明記されています。

ブログ投稿のメンバーは、macOS 用の Microsoft DEFENDER ATP の展開を簡素化します。新機能について説明します。 アプリを構成するには、[ [Microsoft InTune の Microsoft DEFENDER ATP For Mac] の 設定] に移動します。 アプリを展開するには、 Microsoft Intune を使って macOS デバイスに Microsoft DEFENDER ATP を追加するを参照してください。

https://docs.microsoft.com/ja-jp/windows/security/threat-pro

tection/microsoft-defender-atp/mac-install-with-intune

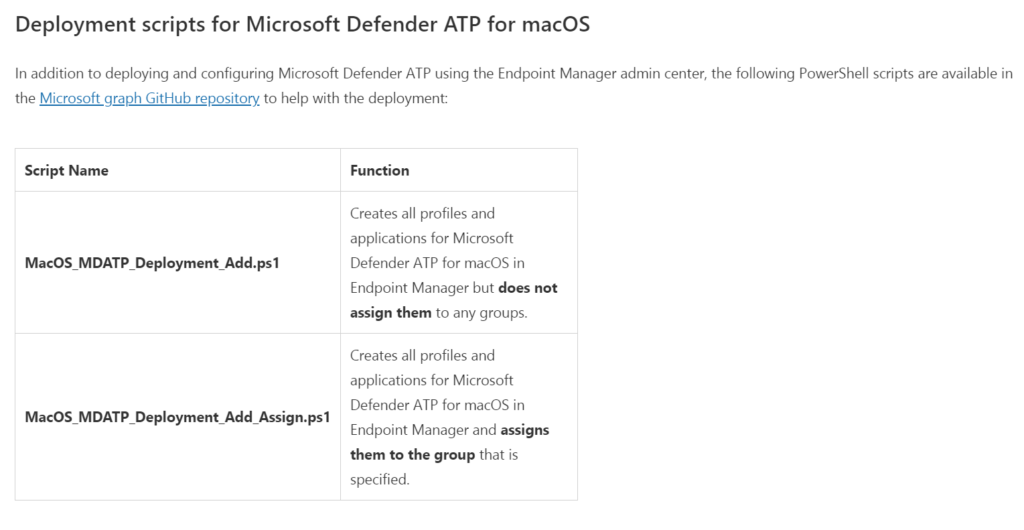

でこのページに移動すると、ps1ファイルの実行でMacOS用のMicrosoft Defender ATPのデバイス構成プロファイル及び、MDATPアプリケーションを作成できると書いてあります。

下記二つのファイルの違いとしては、下の行のファイル名に"Assign"がついているものは、ポリシーの作成と同時にグループ名を指定すれば、割り当ても行ってくれるようです。

macOS_MDATP_Deployment_Add.ps1

macOS_MDATP_Deployment_Add_Assign.ps1

今回は、上段のポリシーのみ作成してグループの割り当ては行わないスクリプトで実施します。

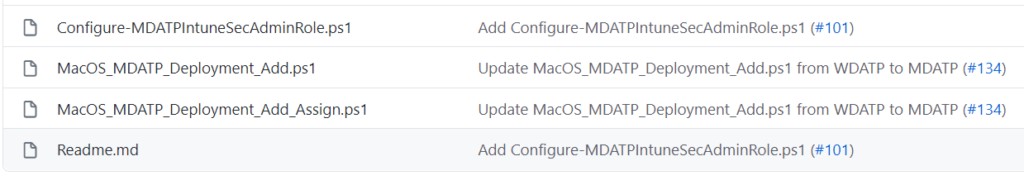

Microsoft graph Github repositoryをクリックしてGithubに移動し、

対象ファイルをダウンロードします。

これでスクリプトの準備はOKです。次は、MDATPのオンボードに必要なファイルをMDATP管理センターから取得しましょう。

MacOS用のオンボードファイルの取得

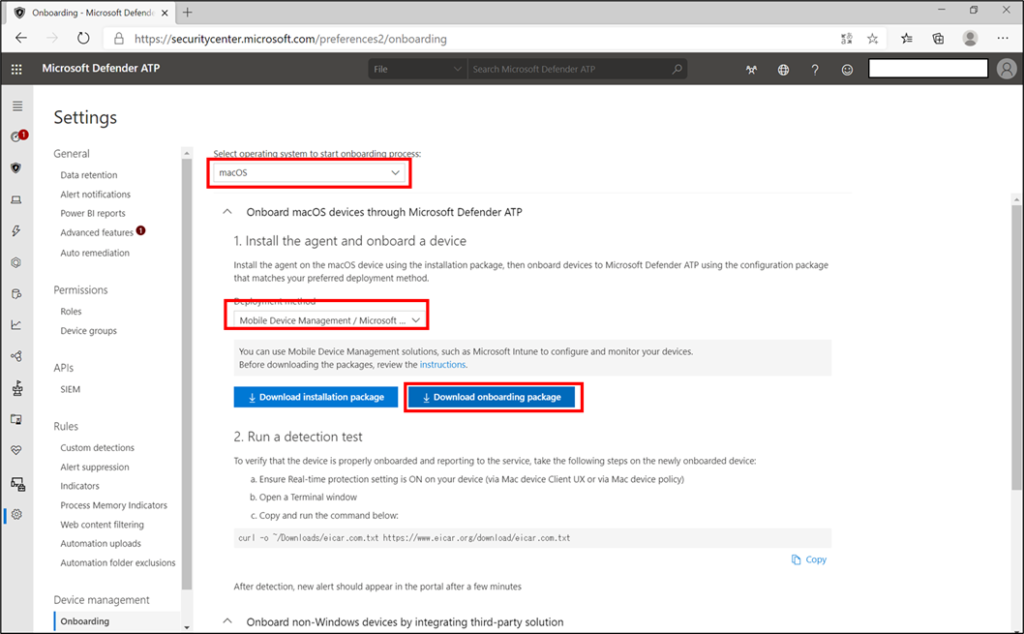

Microsoft Defender Security Centerにアクセスします。

[Device Management]-[Onboarding]をクリックし、以下を選択します。

・Select operating system to start onboarding process: MacOS

・Deployment method :Mobile Device management / Microsoft Intune

選択したら、[Download onboarding package]をクリックしてダウンロードします。

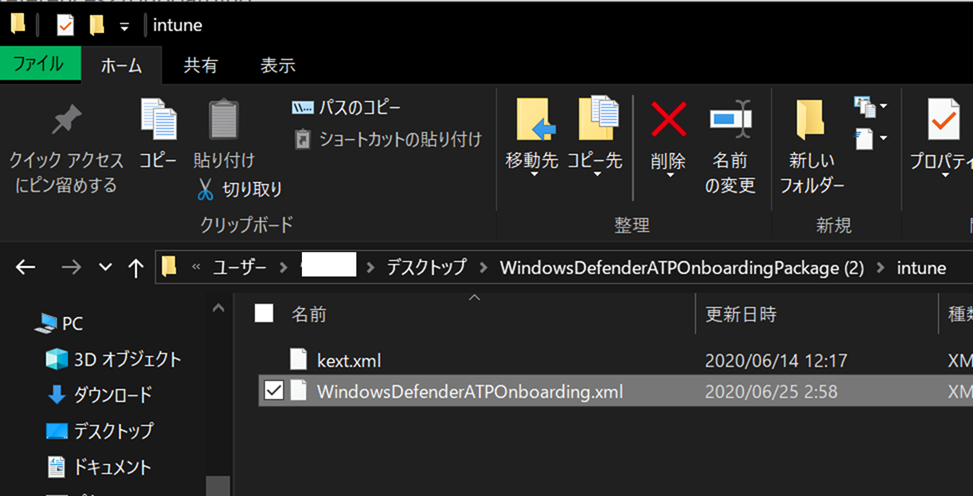

ダウンロードしたファイルを展開すると、オンボードファイルが格納されていることを確認します。

スクリプト実行にてデバイス構成プロファイル/アプリケーションをIntuneに作成する

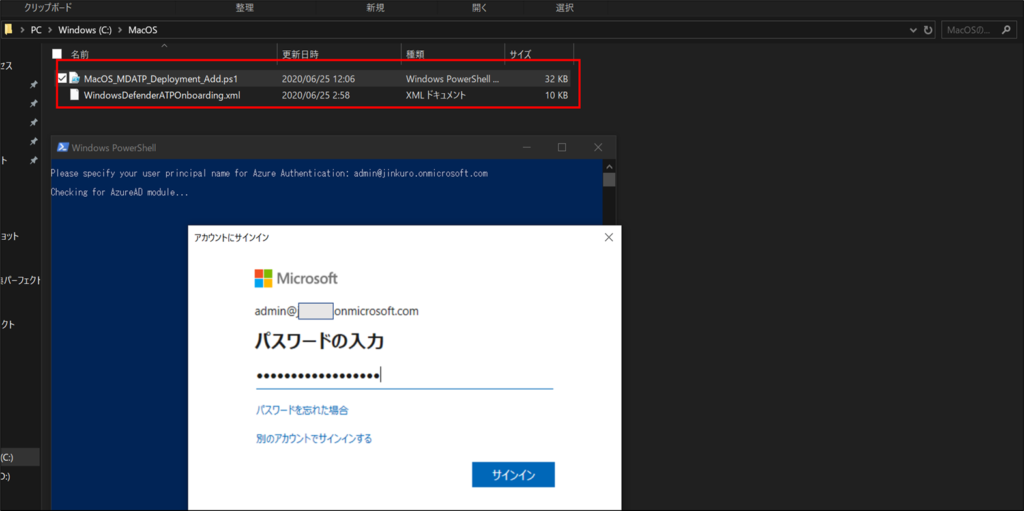

事前にダウンロードしていたps1スクリプトとオンボード用構成ファイルを同じフォルダに配置し、スクリプトを実行します。

実行すると管理者アカウントのサインインを要求されるので、入力します。

※事前にAzureADModuleのインストールが必要です

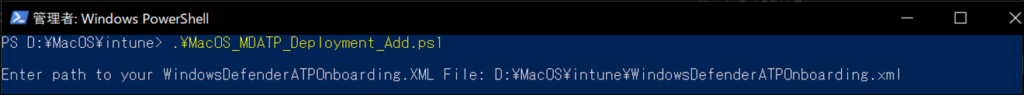

サインインが成功すると、オンボード用ファイルを求められます。

先ほどダウンロードしたオンボードファイルの絶対パスを入力します。

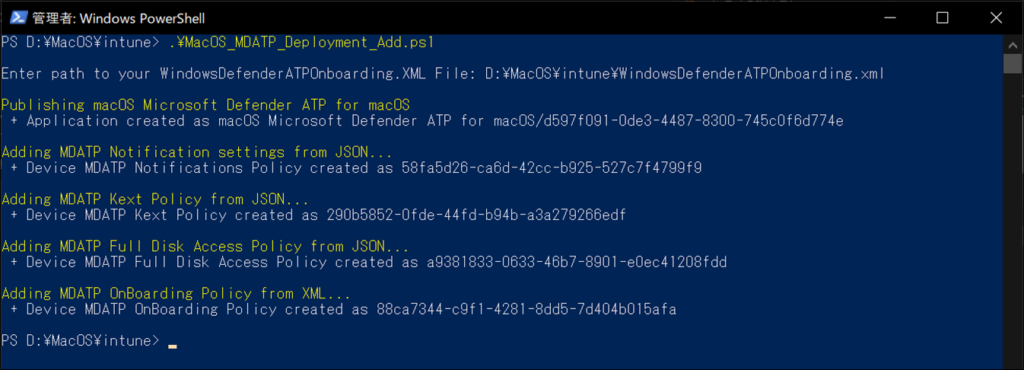

すると、下記画面のように処理が走り、ポリシーを作成してくれます。

取得したオンオードファイルに書き込まれている自身のテナント情報を組み込む形で登録されるため、オンボードファイルを間違わなければ、自身のテナントにMacOSは登録されるはずです。

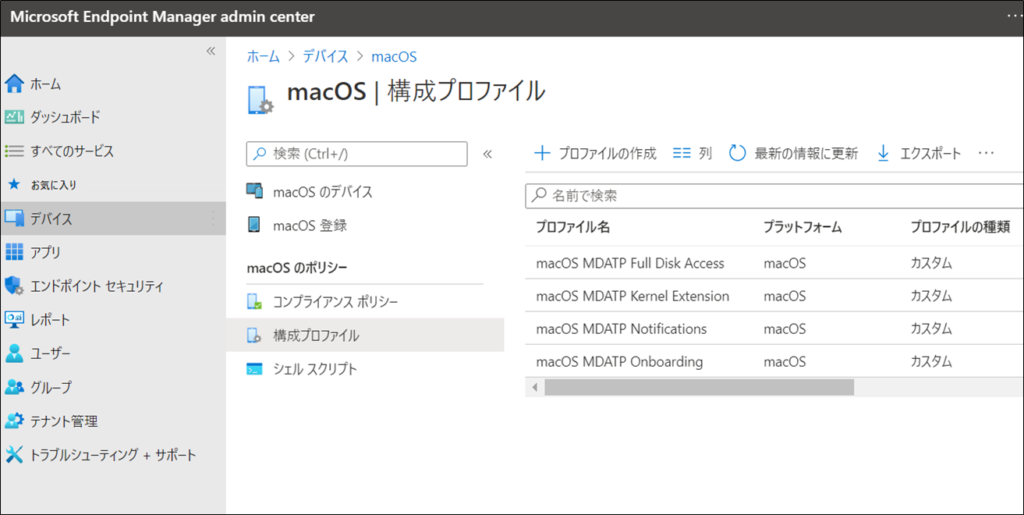

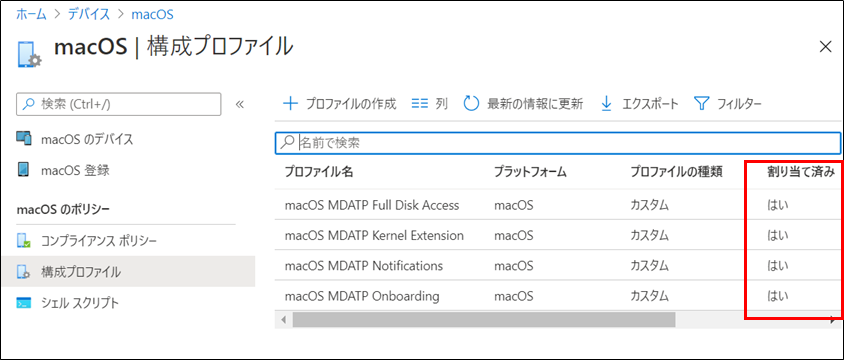

Microsoft Endpoint Manager admin centerにログインし、[デバイス]-[macOS]-[構成プロファイル]をクリックしてみると・・・ちゃんとできてますね

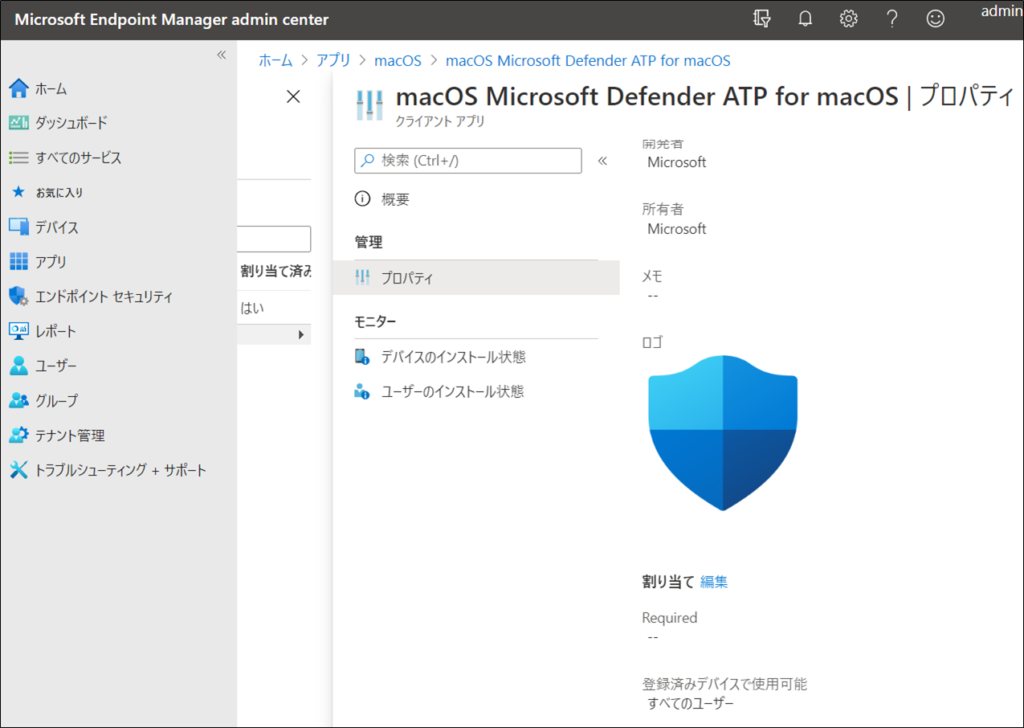

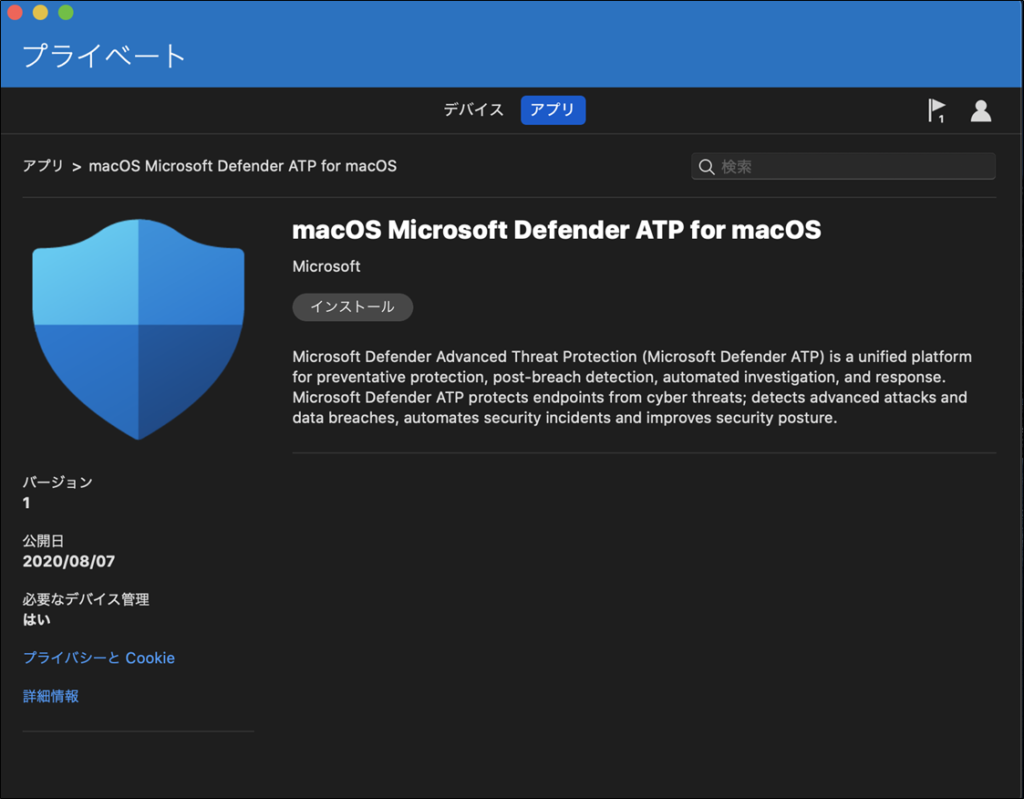

[アプリ]もみると、”macOS Microsoft Defender ATP for macOS” という名前のアプリが作成されています。

あとは割り当てですね。

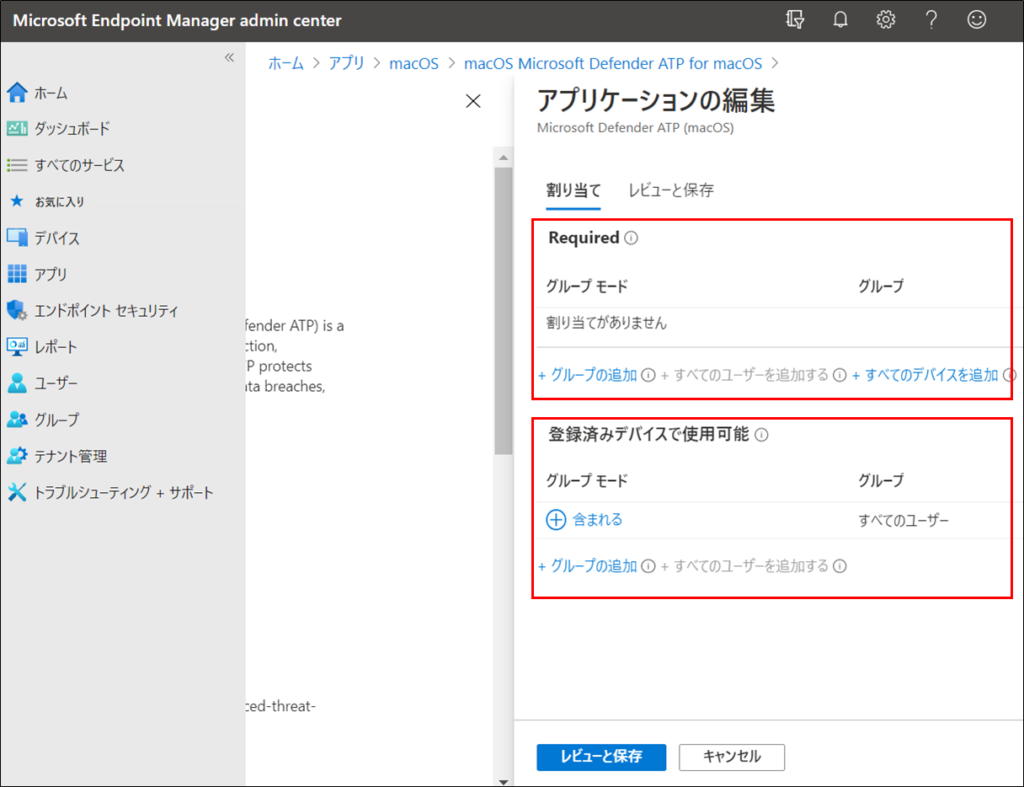

まず、アプリについては、上記の画面はすでに”すべてのユーザー”で割り当てていますが、これは私が手動で行いました。もともとは何も設定は入っていないので、このMDATPアプリをインストールさせたいユーザーが含まれるグループを指定してください。

これはIntuneの機能になるので、考え方は同じです。

”Required(必須)”か”登録済みのデバイスで使用可能”のどちらかを選択します。”必須”の場合は、IntuneポータルサイトでMacOS端末をIntune登録後、もしくは登録されているMacOS端末に対し、自動的にインストールされます。

一方、”登録済みのデバイスで使用可能”を選択した場合、 Intuneポータルサイトからユーザーがインストールするかを選択できます。(もちろんIntune登録は前提条件です)

アプリの割り当ての他、今回スクリプトで作成したデバイス構成プロファイルについても対象ユーザーが含まれるグループの指定を忘れずに行う必要があります。ご注意ください。

Microsoft Defender ATP for MacOS アプリをインストールする

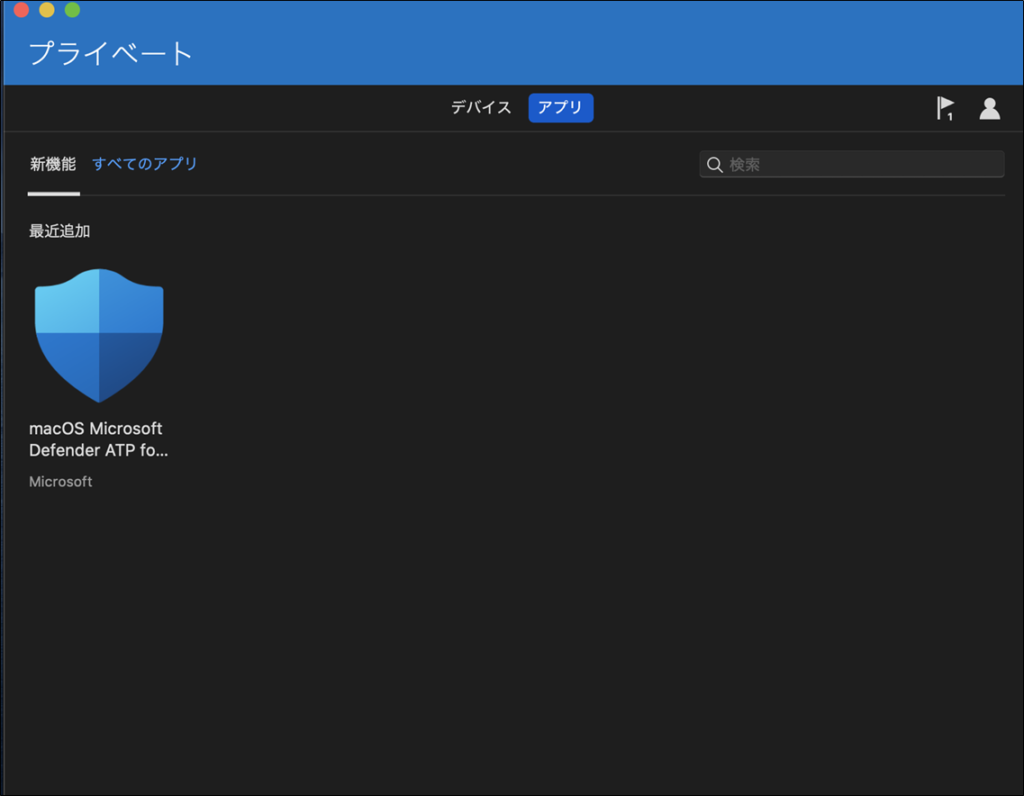

今回の検証では”登録済みのデバイスで使用可能”を選択しています。

なのでこのアプリをインストールしたのでクリックし、[インストール]をクリックします。

少しインストールには時間がかかります。

その間に通知の許可設定の有無を聞かれるので、[許可]します。

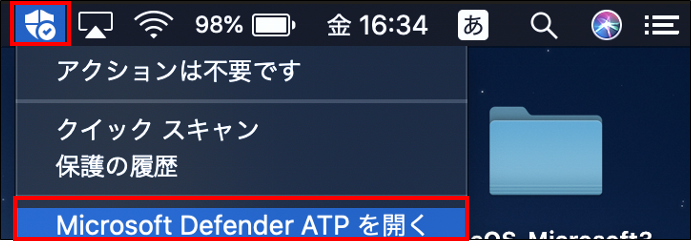

インストールすると、右上のバナーにMDATPのアイコンが表示されます。インストール直後は”!”がついていて、警告のようなマークがついてます。

しばらくすると、✅がつきますのでクリックし、”Microsoft Defender ATPを開く”をクリックしてみましょう。

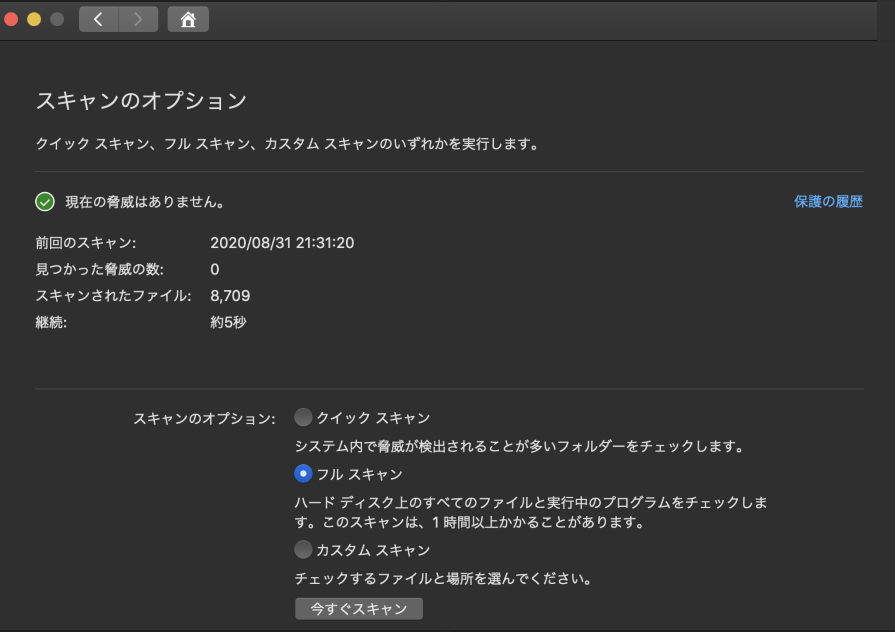

するとMacOS用のWDAVの設定画面が表示されます。

ここでウイルスの感染状況や、スキャンの実行状況、セキュリティインテリジェンス(定義ファイル)が最新の状態かを確認することができます。

また、”クイックスキャン”を実行すれば、macOS端末上でクイックスキャンが実行できます。

[スキャンのオプション]から、”フルスキャン”を実行することも可能です。

ただ、MacOS上のファイル数が多かったため、なかなかフルスキャンが終わらないですね。。。多分このMacOSは使い始めて間もないので、皆様のMacOS端末はどうなんでしょうね。。ここは端末に依存するため、どれくらい時間を要するのか、お答えすることは難しいかもしれません。

※以下はクイックスキャンの実行です。

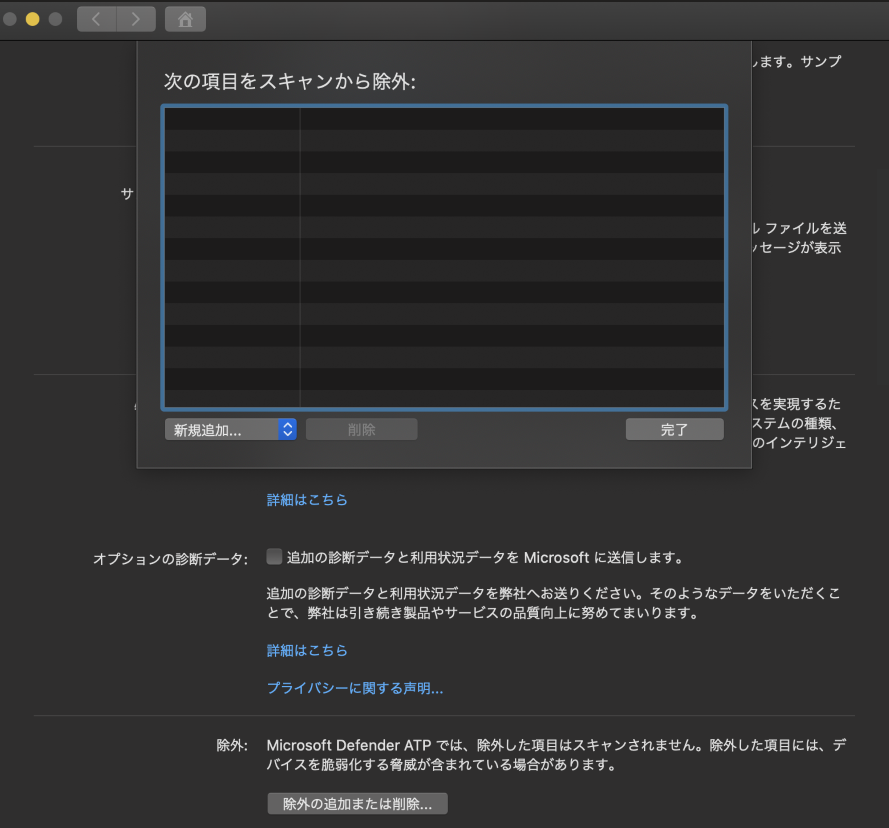

画面は元に戻り、[ウイルスと脅威の防止の設定]-[設定の管理]から、除外設定も可能です。

重要ファイルなどは個人で除外リストに追加しておきましょう。

なお、この除外設定など、大多数のユーザーに対して設定を展開したいのであれば、MEM(intune)から可能です。

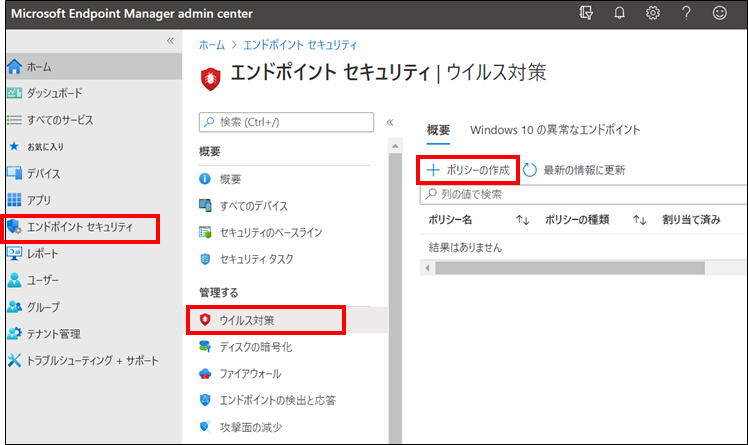

[エンドポイントセキュリティ]-[ウイルス対策]からポリシーの作成をクリックします。

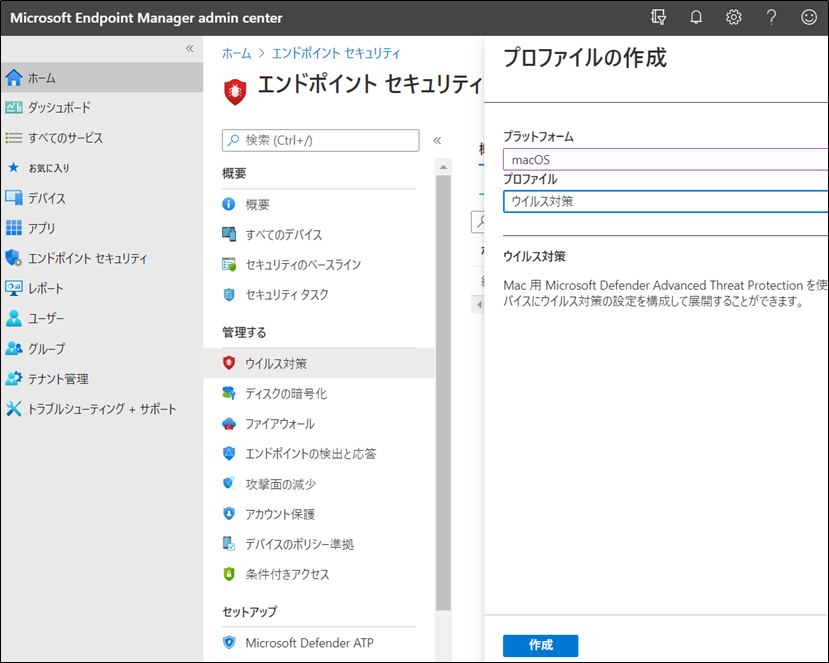

プラットフォームはmacOS、プロファイルはウイルス対策を選択し、[作成]をクリックします。

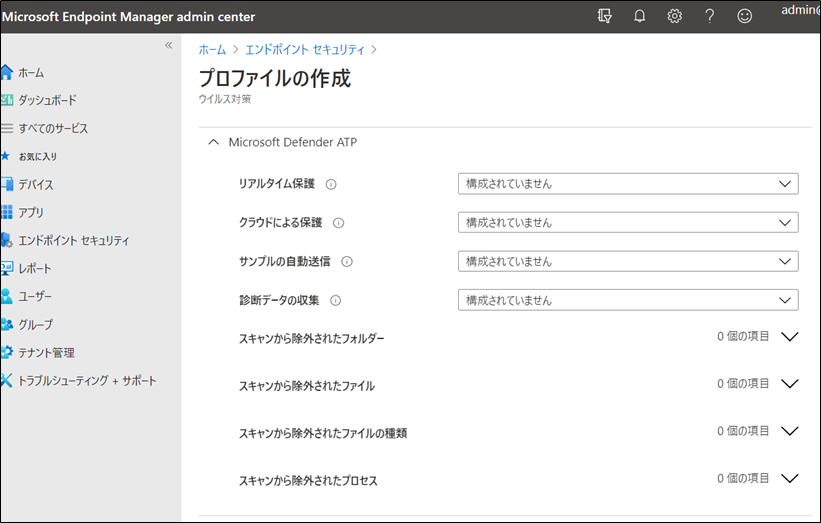

プロファイル作成の過程の中で、除外フォルダ、除外ファイルを設定することができます。

まだ、構成プロファイルから設定できる項目は少ないですが、これから増える可能性もあります。ここは今後に期待しましょう。

終わりに

いかがでしたか。Microsoft365 E5のライセンスに含まれるMDATP(Microsoft Defender for Endpoint )は、Windowsだけでなく、MacOSにも導入することが可能であり、常に最新のセキュリティ対策の恩恵を受けることができるのです。今では、Linux、Androidも対応してきているので、今後、iOSも対応することでしょう。

本ブログはあくまで検証ベースのため、動作保証はできませんが、少しでも皆様のお役に立てればと思っております。加速するアップデートに置いて行かれないように頑張っていきます。ではまた。