こんにちは。

本日はWindows 11 22H2に搭載された新機能、個人データ暗号化(Personal Data Encryption)についてです。

個人データ暗号化(PDE)は、BitLockerなどのディスク暗号化とは異なり、ファイル単位で暗号化をかける機能です。BitLockerなどのディスクを暗号化する機能はハードディスクの抜き取りなどによる盗難には対策できますが、結局ファイル単位で搾取されると意味を成しません。

また、BitLockerはディスクアクセスのために一度、PINコードを入力する必要がありますが、PDEはWindows Hello for Businessを経由して暗号化キーの開放を行います。つまりユーザーはPDE用に資格情報を記憶しておく必要はありません。

Windows Hello for Businessの生体認証を設定している場合はさらにシームレスにデータにアクセスができるのでセキュアな状態を維持しつつ、ユーザーの利便性も考慮されたソリューションではないかなと思います。

ここからは導入概要及び検証結果についてを記載していきます。

本記事は2022年11月時点の情報となります。新機能ということもあって今後のアップデート次第で記載内容とは異なる可能性があります事、ご了承ください。

目次

前提条件

PDEを構成する条件として、Windows 11をバージョン22H2以降にアップデートすること以外に加え、以下は必須条件となります。

- Azure AD 参加 (Azure AD Join)

- Windows Hello for Business構成

- Windows 11バージョン 22H2以降のEnterprise及びEducationエディション

なお、以下の構成はサポートされていないので、注意が必要です。

特にハイブリッドAzureAD参加とFIDOは利用しているケース多いと思うので、忘れないように認識しておく必要があります。

- ハイブリッド Azure AD 参加 (Hybrid Azure AD Join)

- FIDO/セキュリティキー認証

- Winlogon自動再起動サインオン

- Windows 情報保護(WIP)

- リモートデスクトップ接続

ココに注意

同じパスワードレス認証の仕組みでも、FIDO/セキュリティキー認証はサポートされていない。Windows Hello for Businessでのログインのみサポートされる

ハイブリッドAzureAD参加もサポートされていないのでAzureAD参加が必要

PDEとBitLockerとの違い

BitLockerとPDEそれぞれ暗号化という機能としての役割は同じかもしれませんが、実施している内容を見ると、全く異なるものとなります。

冒頭述べた通り、まず暗号化対象が異なります。BitLockerはボリューム/ドライブ全体に対して暗号化することに対し、PDEは個々のファイル単位になります。

また暗号化を解除する方法なども異なりますので、以下を参照ください。

| 項目 | PDE | BitLocker |

| キーのリリース (暗号化解除タイミング) | Windows Hello for Businessでのサインイン | OS起動時のPIN等の入力 |

| 破棄されたキー (再度、暗号化状態になるタイミング) | ユーザーのサインアウト時 | OS起動時 |

| 暗号化対象 | ユーザーのサインアウト時 | ボリューム/ドライブ全体 |

| 暗号化されてデータにアクセスする方法 | Windows Hello for Business | 回復キーまたはPINなどのキープロテクタ―による解除+Windows サインイン |

PDEを展開する方法

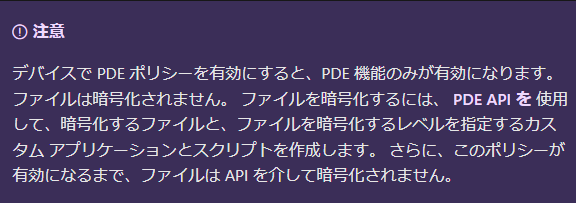

PDEを有効にするためには、MDMポリシーにて、以下のパラメータをデバイスにプッシュする必要があるようです。ここではIntuneを使ってポリシーを展開してみます。※2022/11時点

本設定はあくまで有効化の手順であり、暗号化が開始されるわけではありません。2022年11月時点では、暗号化は別途API経由で行う必要があります。

Intuneから展開する場合、必須で二つのポリシーを展開する必要があります。

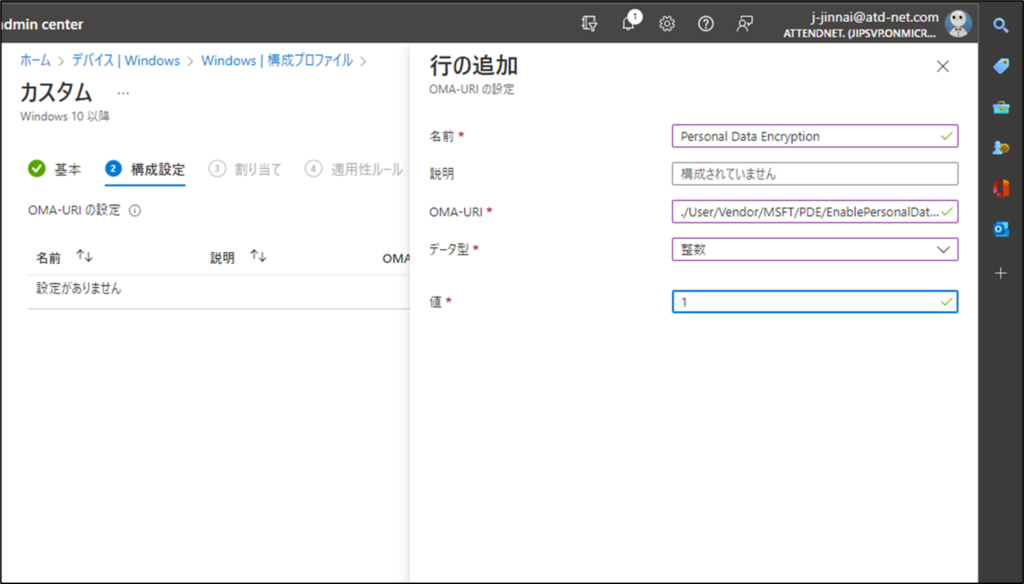

Windowsのデバイス構成プロファイルにて、[カスタム]を選択し、以下ポリシーを設定します。

名前:任意

説明:任意

OMA-URI:./User/Vendor/MSFT/PDE/EnablePersonalDataEncryption

データ型:整数

値:1

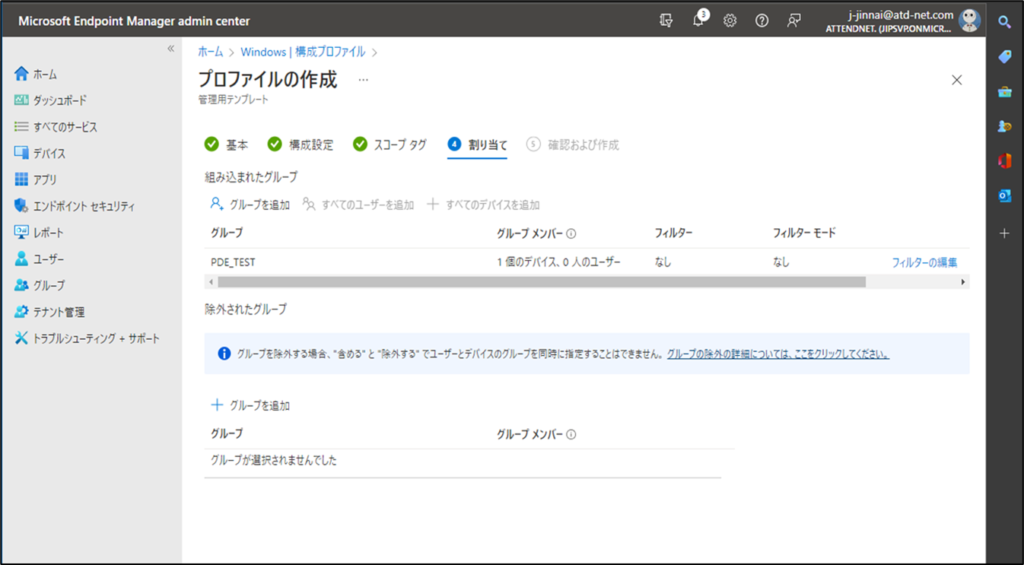

展開対象とするグループを指定します。本手順ではテスト用デバイスに対して、展開を指定してみました。

以降、適用性ルールは任意で行い、設定を完了させます。

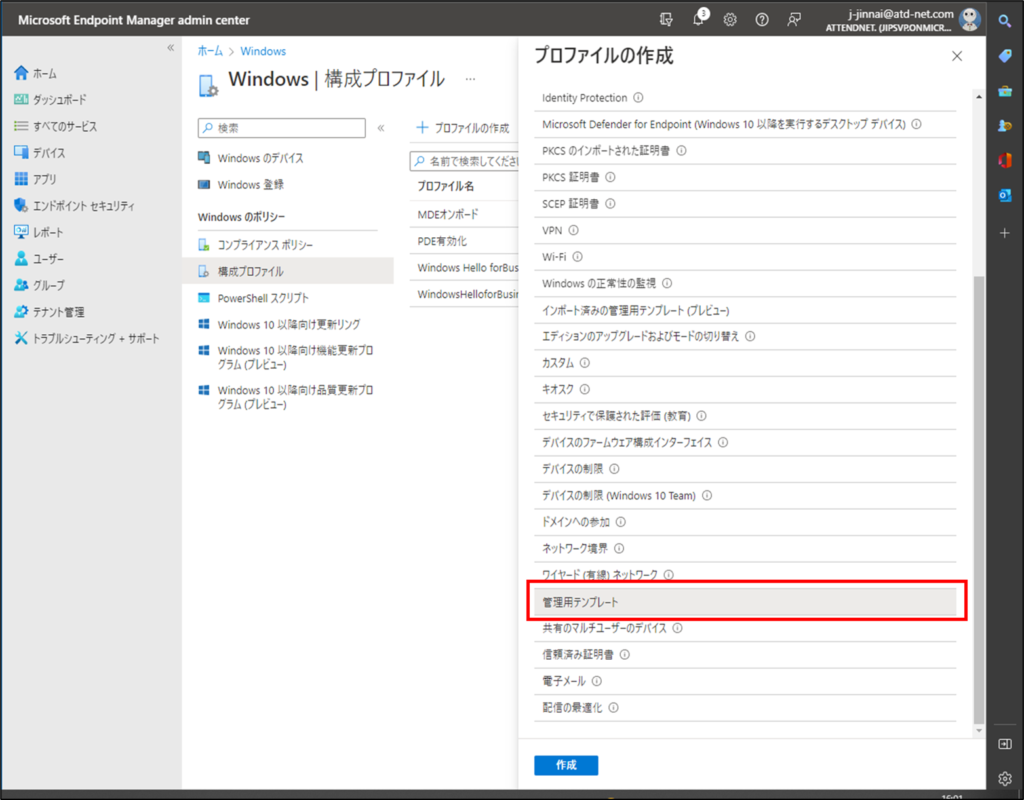

次にARSO無効化をIntuneから展開します。

同じようにWindowsデバイス構成プロファイルを選択し、[管理用テンプレート]選択します。

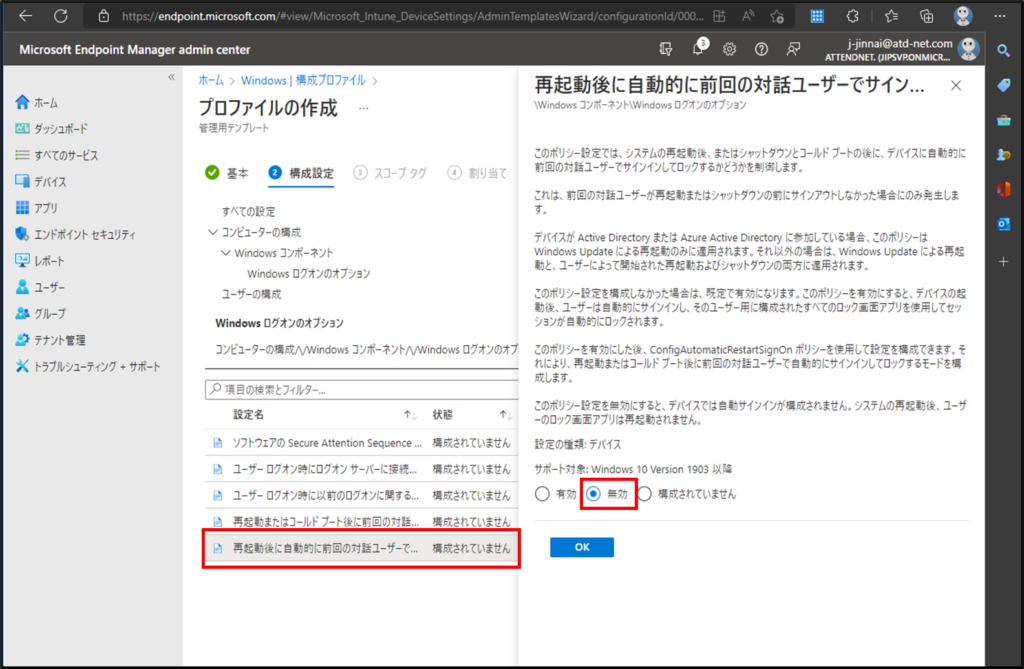

コンピューターの構成/Windows コンポーネント/Windows ログオンのオプションと、順番に展開し、”再起動後に自動的に前回の対話ユーザーでサインインしてロックする”を選択します。

同様に対象とするグループを指定します。

以降は任意で行い、設定を完了させます。

適用後の動作

ポリシーが適用された後の動作を見ていきます。

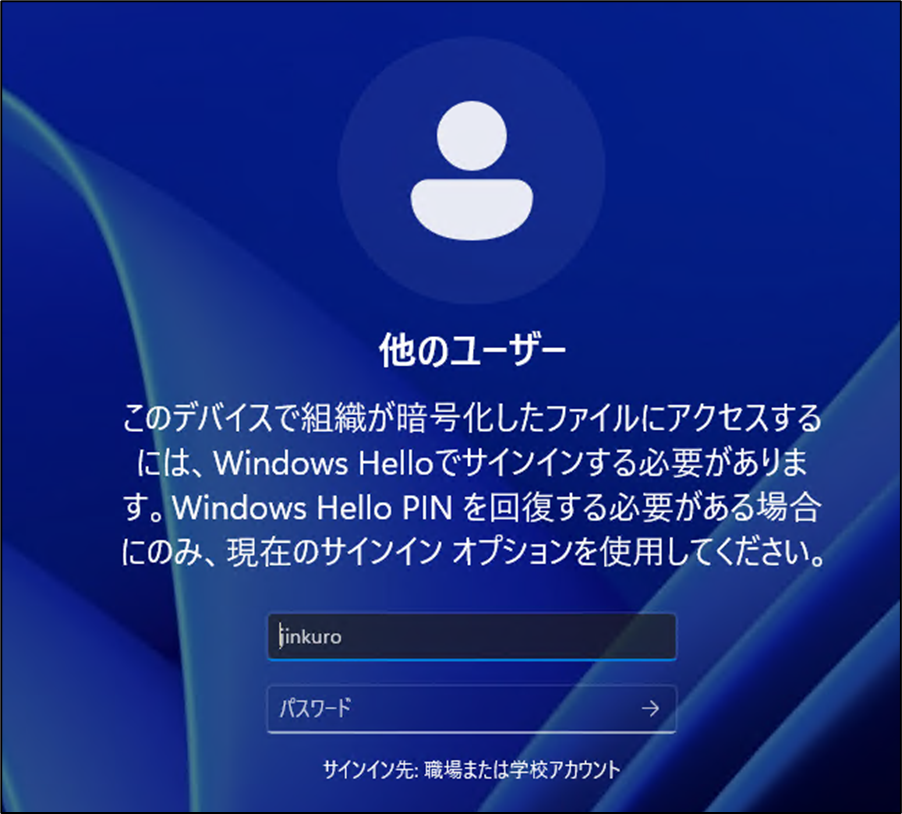

環境によって異なるかもしれませんが、適用後はログイン画面で以下のようなメッセージが表示されるようになります。※こちらは検証用の仮想環境です。

本手順はあくまで有効化の手順なので当然ながらこの段階では、ファイルは暗号化されていないのでご安心を。

暗号化したファイルの動作はどうなるか

ここからは暗号化したファイルについてです。

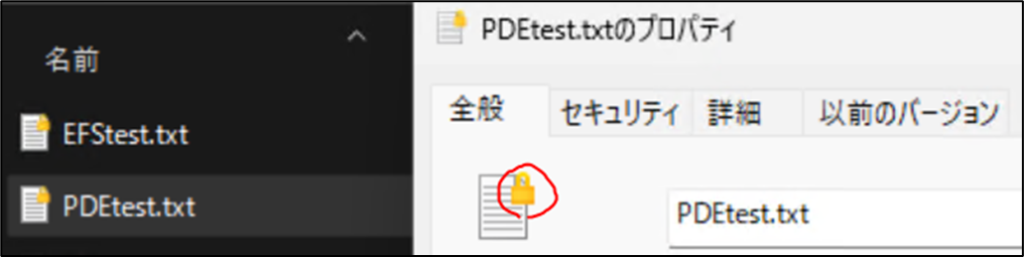

PDEで暗号化が行われると、以下のように南京錠マークがつきます。

ただ、この南京錠マークだけでは、PDEで暗号化されたかどうかわかりません。古くから存在するEFSも同様に南京錠マークが付与されるためです。

EFS暗号化は、PDEと同様でWindows OS標準で利用可能な機能です。公開鍵暗号化方式と共通鍵暗号化方式を組み合わせて実現しており、特定のユーザーのみが参照できるように機密データを保護するための技術です。

詳しい情報は以下のURLがわかりやすいのでご参考ください。

しかしながら、プロパティの詳細画面もしくは、"cipher.exe /c"コマンドで確認することでどちらで暗号化されているのかを判別することができます。今回は目で見てわかるプロパティの画面で比較してみます。

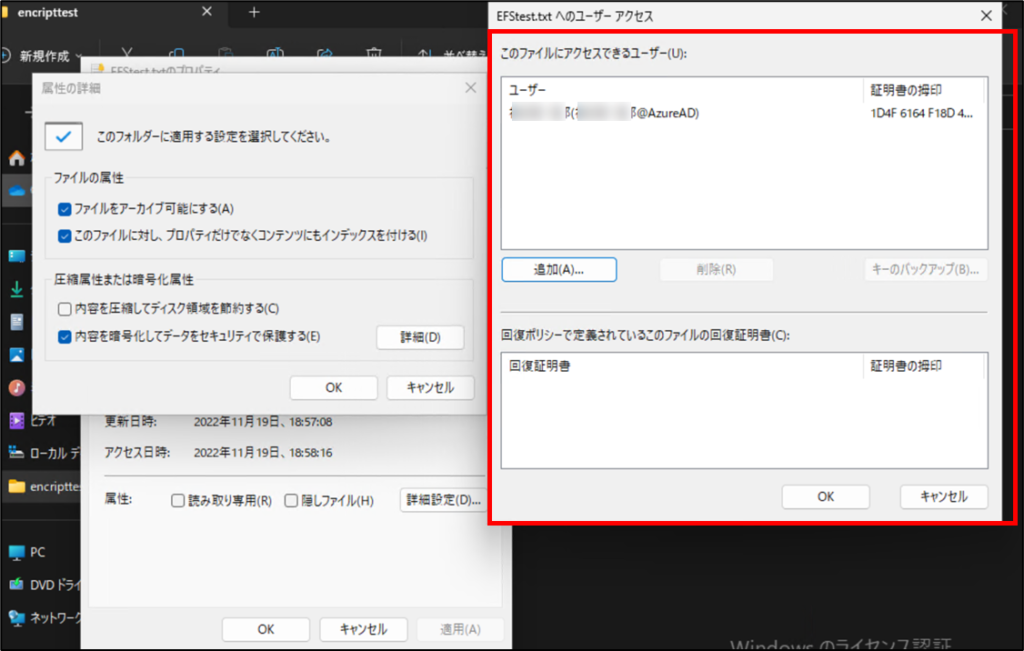

まずはEFSで暗号化した場合の詳細画面です。

EFSは赤枠の通り、暗号化に使用されたEFS証明書が[このファイルにアクセスできるユーザー]枠に表示されています。今回は回復証明書の登録を行っていないので空欄になっていますが、回復証明書を登録すると[回復ポリシーで定義されているこのファイルの回復証明書]の枠に同じように証明書の拇印が表示されます。

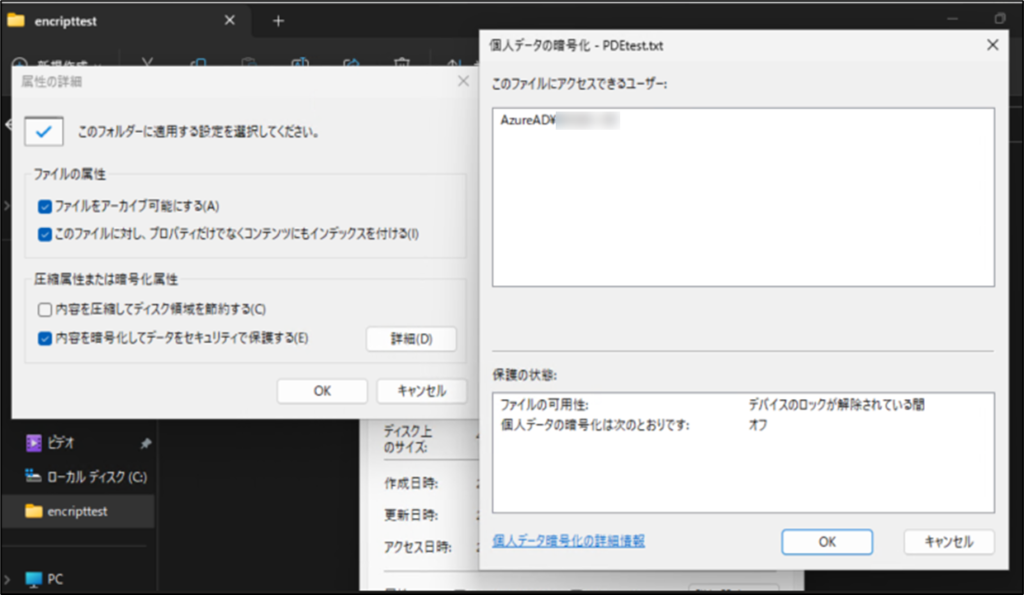

次にPDEの画面を見てみます。

EFSの画面とは違い、特に証明書などは表示されていません。さらに[保護の状態]というメニューに"個人データの暗号化"というキーワードが出てきていますね。PDEは証明書ではなくキーを使って暗号化の管理をするため、この画面を見るだけでPDEによる暗号化だということは一目瞭然かと思います。

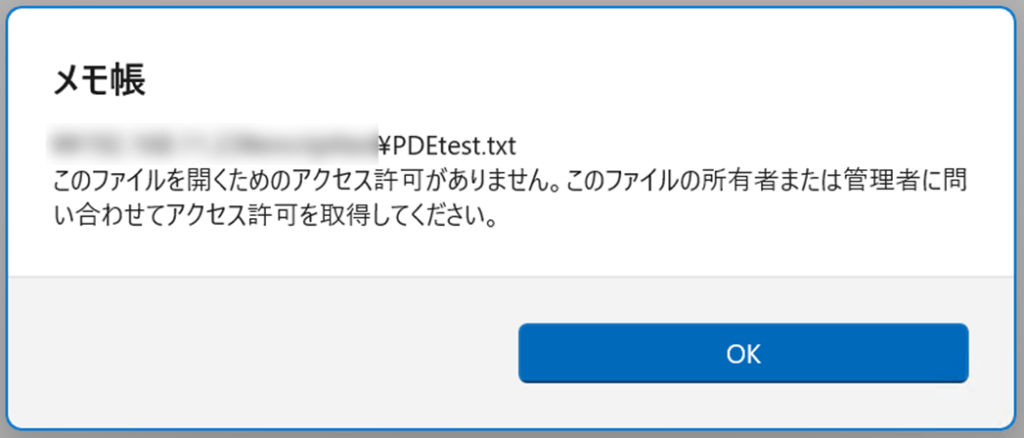

一応確認してみましたが、両方のファイルを共有フォルダに配置し、アクセス許可として指定されていないユーザーでファイルを開こうとするとエラーが表示されました。エラー画面自体に差異はなくどちらも同じ画面でした。

PDEの暗号化方法について

ここからは個人データ暗号化(Personal Data Encryption)の暗号化方法についてです。残念ながら2022年11月時点では、Intuneまたは個人が手動による暗号化を行うことはできないようです。暗号化するにはPDE APIを使う必要があります。筆者はC#に詳しい友人の力を借りて実施したので、検証することができました。

いつかどこかのタイミングでIntuneや他MDM、個人が手動による暗号化を実現できるUIが登場することでしょう。

それでもPDE APIの暗号化方法を行いたい場合

もし、PDE APIによる暗号化を行いたい場合、以下で解説しておりますので参考までにぜひご愛読くださいませ。

終わりに

いかがでしたでしょうか。

Windows 11 22H2の登場で新しい暗号化機能が登場するということだったので自分なりに調べてみました。

現時点、全く情報が出回っていないので、検証しながら記事を書いています。今後訂正される場合もありますので参考までにご愛読ください。

この機能が普及すると確かにセキュリティは向上するかもしれませんが、逆にファイルが急に開けなくなったなどといった問い合わせが集中することも想定されます。展開する場合は念入りにする必要があるかもしれません。(知らんけど)

なお、EFS以外にもMicrosoft 365 のソリューションでMicrosoft Purview Infomation Protectionの一部であるAzure infomation Protectionによる暗号化との競合も気になるところですね。今後検証していきたいと思います。

それではまた。