こんにちは。

かなり久しぶりにMicrosoft EntraID(AzureAD)の条件付きアクセスを触っていて気になる設定があったので簡単に動作を見てみました。

Sierや情報システム部門の皆様が日頃、よく利用されている管理センターへのアクセス制御が行えるようになったとのことです。

知らぬ間に柔軟な設定ができるよう、指定できるクラウドアプリもかなり増えてますね。。。

Microsoft Admin Portals (preview)

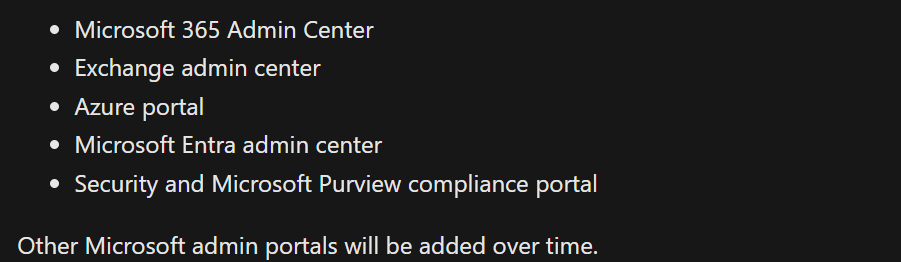

When a Conditional Access policy targets the Microsoft Admin Portals cloud app, the policy is enforced for tokens issued to application IDs of the following Microsoft administrative portals:

Microsoft 365 Admin Center

Exchange admin center

Azure portal

Microsoft Entra admin center

Security and Microsoft Purview compliance portal

管理センターへのアクセスは様々な設定変更ができるのでアクセス制限をかけたいというご要望が多い印象です。

これまではロール(役割)ベースもしくは管理者用のアカウントを用意し、すべてのクラウドアプリに対してアクセス制限ポリシーを行ったりと色々工夫をして運用を行われていると思います。

また、何年か前まではこんなに豊富に設定はできなかったのでPowershellによる管理者実行タスクにも影響があったりと、管理センターへのアクセスを制御するポリシーを設計するのがすごく難しかったなと過去の経験から個人的に思います。

仕様確認

現時点では、以下の管理センターが対象のようですが、今後追加されていくようですので期待できる機能ですね。

筆者が試したところ、Teams管理センターも動作したため、記載の内容だけではないかもしれません。

また、Microsoft GraphやAzure Resource Manager APIはMicrosoft Azure Management アプリで適用されるようです。

Microsoft 管理ポータル アプリは、一覧表示されている管理ポータルへの対話型サインインにのみ適用されます。 基本的なリソースまたは Microsoft Graph や Azure Resource Manager API などのサービスへのサインインは、このアプリケーションではカバーされません。 それらのリソースは、Microsoft Azure Management アプリによって保護されます。 これにより、お客様は、API と PowerShell に依存する自動化に影響を与えることなく、管理者向けの MFA 導入の過程を進めることができます。 準備ができたら、包括的な保護のために 管理者が常に MFA を実行することを要求するポリシーを使用することを Microsoft はお勧めします。

早速使ってみる

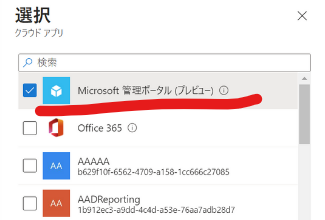

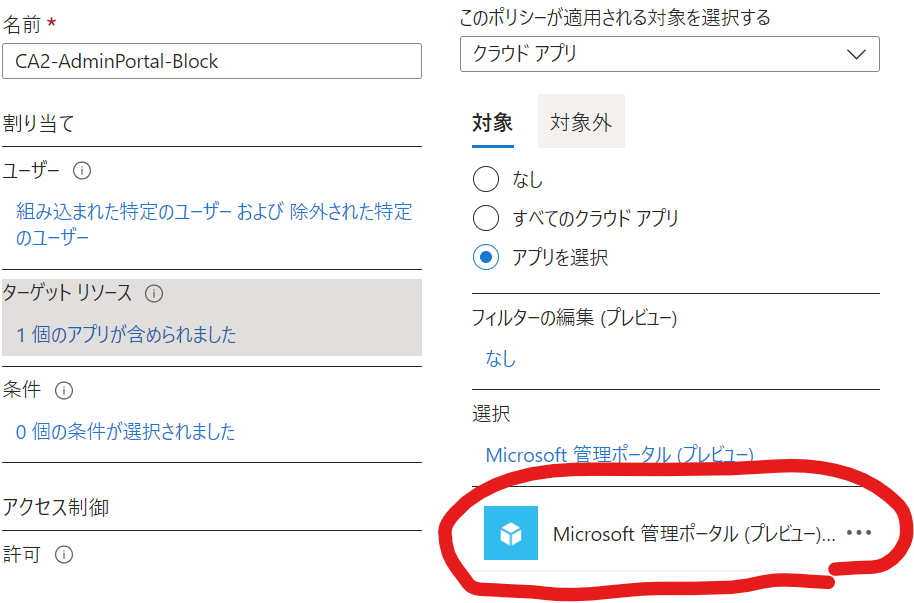

設定は対象のクラウドアプリの指定で「Microsoft 管理ポータル(プレビュー)」を選択するのみです。

後はアクセス制御などのその他設定を行えば完了です。

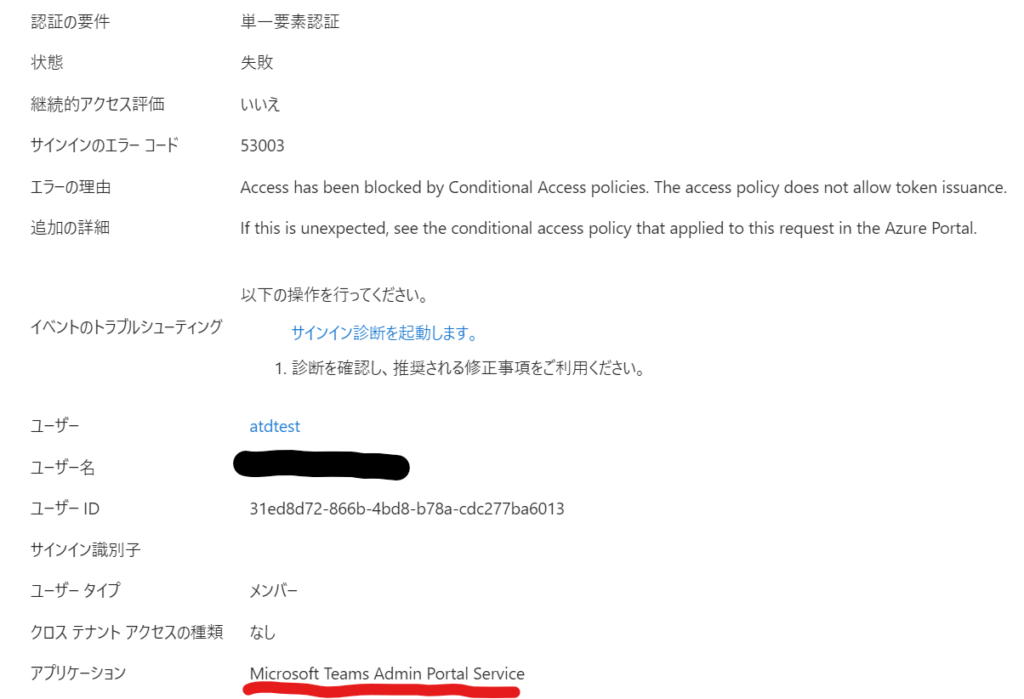

今回は動作確認のためにアクセス制御はブロックで設定し、通常のMicrosoft 365ポータルに影響しないかを確認してみました。

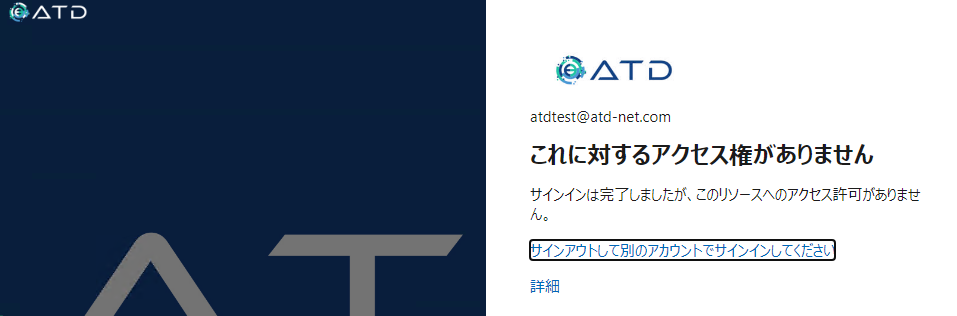

ちゃんと管理ポータルへのアクセスはブロックされました。

一方で通常のMicrosoft 365ポータルは問題なくアクセスできました。素晴らしい。。