こんにちは。

今日はMicrosoft Defender ATP(今では名前が変わり又の名をMicrosoft Defender for Endpoint )について記載したいと思います。

本記事は独自調査のもと、整理した内容を気まぐれにアウトプットしたまでですので、ご参考として、ご愛読いただけますと幸いでございます。

目次

Microsoft Defender ATP(Microsoft Defender for Endpoint)とは

Microsoft Defender ATPは強力な脅威インテリジェンスにより、調査や高度な脅威への対応をこれまで以上に素早く正確に実現する機能です。

サイバーセキュリティはいたちごっこの世界であり、企業が攻撃者への対策手段を身に付ければ攻撃者はさらに高度な技術を身に付けます。

完璧な対策などは不可能のため、常に最新のセキュリティ対策をどれだけ早く導入できるかが求められます。

これを実現すべく、Microsoft社の膨大なデータや機能を活用し、常に進化する脅威、攻撃者に迅速に対応するためのサービスがこのMicrosoftDefenderATPになるわけです。

ここでは、「エンドポイントの検出および応答」(EDR)について解説した後、実際にDefenderATPをSCCM共同管理の環境に導入してみたいと思います。

EDR(Endpoint Detection and Response)とは何か

EDR(Endpoint Detection and Response)とは以下4つの機能を備えます。ウイルス対策ソフトが侵入を防御することを前提に考えているのに対し、EDRは侵入されたことを前提に考えられています。

①セキュリティ インシデントの検出

② セキュリティ インシデントの調査

③ インシデントを封じ込める

④ エンドポイントを修復する

Microsoft Defender ATP(Microsoft Defender for Endpoint)を構成してみる

早速、DefenderATPを導入して最新のセキュリティ対策を講じれるように環境をセットアップしていきます。

前提条件

サポートOS

- Windows 7 SP1 Enterprise

- Windows 7 SP1 Pro

- Windows 8.1 Enterprise

- Windows 8.1 Pro

- Windows 10 バージョン 1607 以降

- Windows 10 Enterprise

- Windows 10 Education

- Windows 10 Pro

- Windows 10 Pro Education

- Windows server

- Windows Server 2008 R2 SP1

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server バージョン1803以降

- Windows Server 2019その他OS

- macOS

- Linux

- Android

- iOS

ライセンス

Microsoft Defender for EndPointを利用するためには以下ライセンスが必要です。

https://docs.microsoft.com/ja-jp/windows/security/threat-protection/microsoft-defender-atp/minimum-requirements

- Windows 10 Enterprise E5

- Windows 10 Education A5

- Windows 10 Enterprise E5 を含む Microsoft 365 E5 (M365 E5)

- Microsoft 365 A5 (M365 A5)

- Microsoft 365 E5 Security

- Microsoft 365 A5 Security

- Microsoft Defender for Endpoint

2021/4/24 更新

Microsoft 365 Defender for EndPointのライセンス条件を見直してみた

上記のライセンスですが、ちょこっと細かく説明した記事を本サイトで投稿しました。こちらもご参照いただけますと幸いです。

ややこしいのが、このライセンスを適用するためにはWindows10 Proであることが必須条件となります。Windows10 Pro以前のバージョンの場合は、アップグレードが必要になります。

条件によってはWindows10フルパッケージが必要な場合もありますが、Windows7 Pro、Windows8.1であれば、別途Microsoft 365 Business ライセンスを保有していれば、Windows10 Pro に無償アップグレードできるようです。

Windows10 Proへのアップグレード

https://docs.microsoft.com/ja-jp/microsoft-365/business/upgrade-to-windows-pro-creators-update

ただし、Microsoft 365 E3,E5にはこのアップグレード機能はないため、注意が必要です。

では、Windows10 以前のバージョンはMicrosoft Defender ATPを利用できないのか、という疑問になるのですが、後ほど、解説します。

Microsoft Defender ATP(Microsoft Defender for Endpoint )へのオンボーディング方法

Microsoft Defender ATPへのコンピューターのオンボーディング方法はいくつかあります。オンボードとは、コンピューターをMicrosoft Defender ATPに登録することを指します。逆にオフボードというMicrosoft Defender ATPから削除する手順も用意されております。

Windowsのオンボーディングの種類

| オンボーディングの 種類 | 対象OS | 展開方針 |

| Windows10 以前のOnbord | Windows7 Windows8.1 | MMAによるオンボード |

| Windows10の Onbord | Windows10 | ・GPO ・SCCM(SCEP) ・Intune ・ローカル スクリプト |

ここで確認したいこととして、Windows10以前のOSはSCCM(SCEP)であれば展開できるということです。(2020/6 追記)

公開情報に記載の手順は、あくまでSCEPを利用している場合の手順が記載されています。Windows8.1でウイルス対策状況などを管理するためには、SCEPを利用する必要があります。Windows8.1に規定で入っているWindows Defenderでは、検知状況や感染状況などが一元管理できないということですかね。

Windows 8.1 および Windows Server 2012 では、エンタープライズレベルの endpoint protection は、Microsoft Endpoint Configuration Manager で管理される System Center Endpoint protectionとして提供されています。

Windows 8.1 と Windows Server 2012 のコンシューマー向けデバイスには Windows Defender も提供されていますが、エンタープライズ レベルの管理 (または、Windows Server 2012 Server Core インストールのインターフェイス) は備わっていません。

(2020/6 追記)

そのため、Microsoft Defender ATP(Microsoft Defender for Endpoint)にデータを送信するためにはいずれにしても、MMAのインストールが必要となります。

以前のバージョンの Windows のオンボーディング

Windows クライアントのエンドポイントを、Microsoft Defender ATP に配布するには、次のことが必要です。

System Center Endpoint Protection クライアントの構成と更新を行います。

以下の指示に従って microsoft Monitoring Agent (MMA) をインストールして、Microsoft Defender ATP にセンサーデータを報告します。

なお、MicrosoftがIntuneとSCCMを組み合わせたサービス(Microsoft EndPoint Manager)を展開する方針となったこともあり、SCCMのライセンスはMicrosoft 365 E5 相当のライセンスを保有するそうです。

※SCCMもバージョンアップするとMECM(Microsoft Endpoint Configuration Manager)として名称変更されます。

https://docs.microsoft.com/ja-jp/configmgr/core/understand/product-and-licensing-faq#bkmk_equiv-sub

したがって、Microsoft 365 E5には、MicrosoftDefenderATPを利用するために必要なライセンスWindows10 EnterPrise E5ライセンスを保有しているため、SCCM管理下のコンピューターはMicrosoft Defender ATPが利用できるというわけですね。

では実際に今回のメインであるSCCM共同管理の環境でMicrosoft Defender ATPのオンボーディング設定をしていきましょう。

Microsoft Defender ATP(Microsoft Defender for Endpoint) のテナントを取得してみる

まずは、Microsoft Defender ATPに接続しましょう。

以下URLにアクセスします。

https://securitycenter.microsoft.com

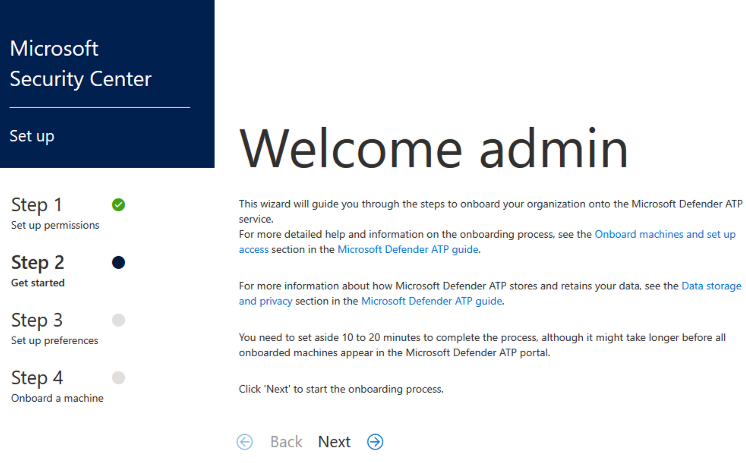

初回ログイン時、下記のようにセットアップウィザードが起動しますので、「Next」をクリックします。

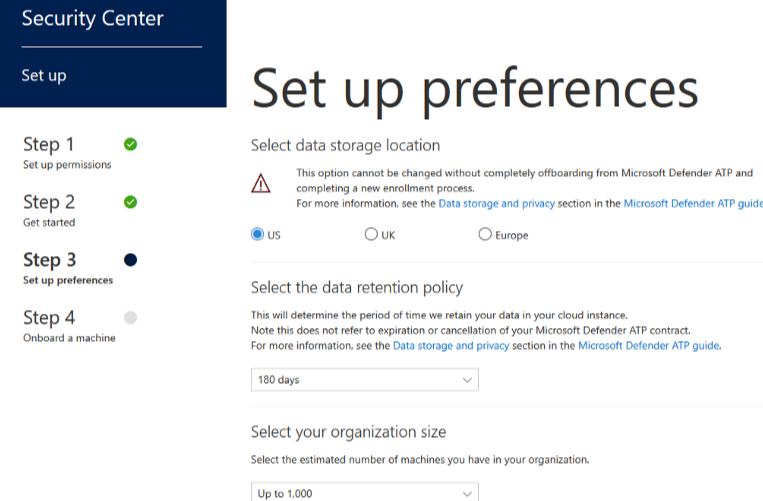

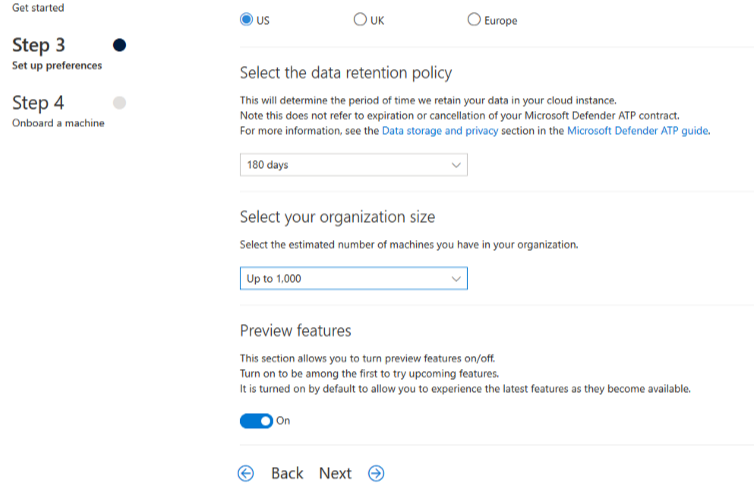

ユーザー設定を行います。

選択できる場所は限られています。ここでは”米国”を選択します。

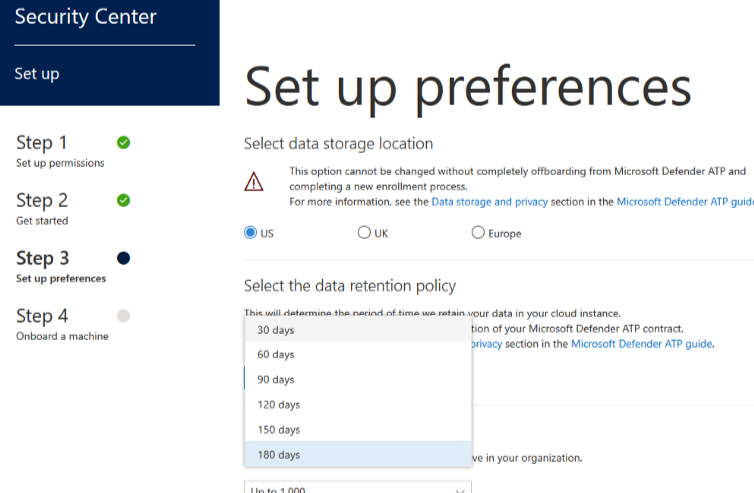

データ保存は規定では180日となる。180日が最長の設定。

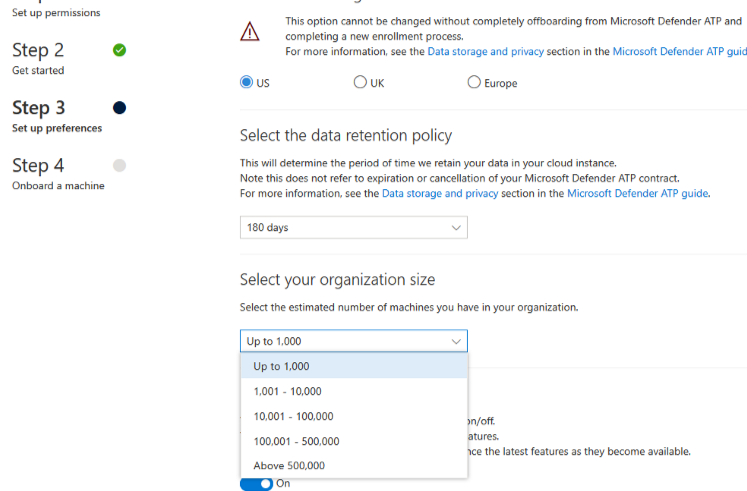

規模を設定します。ここでは個人用のため、最小クラスの「Up to 1000」を選択します。

デフォルトで設定されているが、プレビュー機能の仕様は「ON」の状態とする。こちらは後で設定変更が可能である。

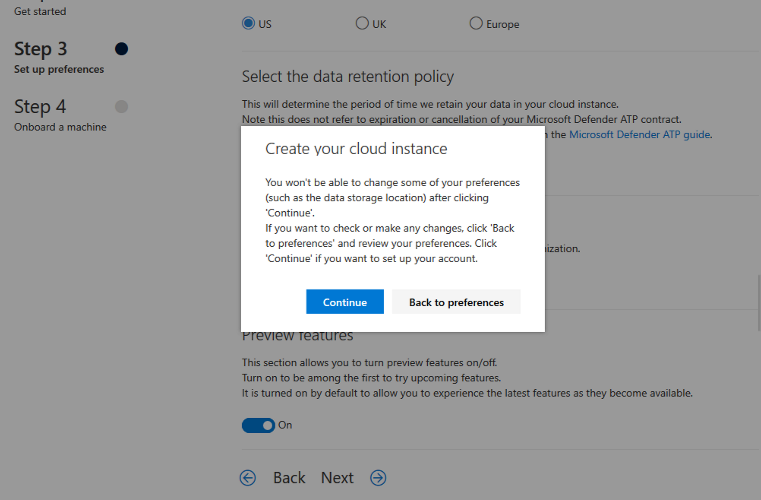

「Continue」をクリックする。

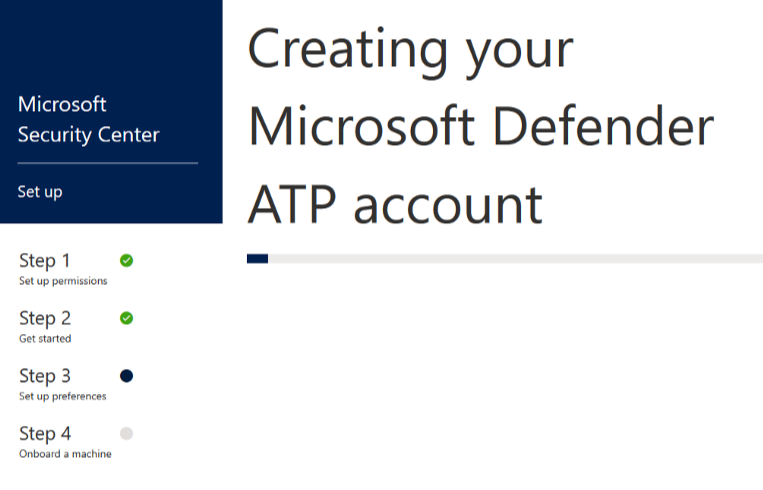

セットアップが作動する。

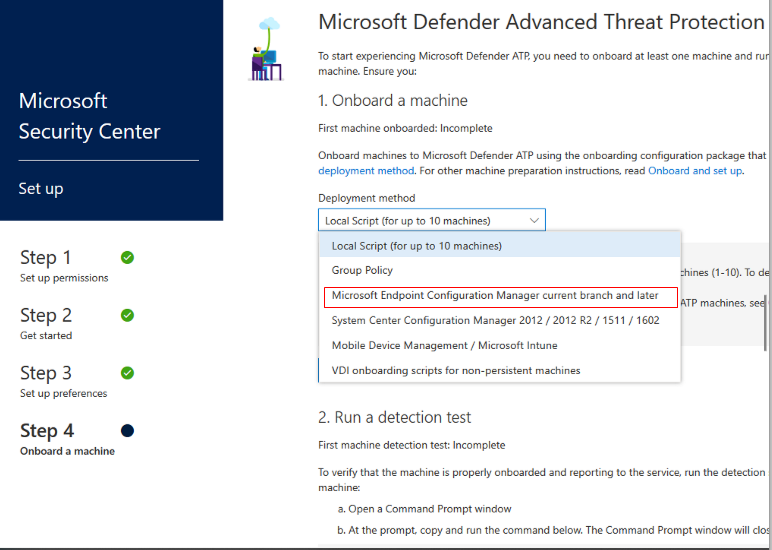

次にオンボードの種類を選択します。

本記事では、SCCMのオンボーディング設定を行うための構成ファイルを取得します。私の環境のSCCMはCurrent Branchバージョンのため、「Microsoft EndPoint Configuration Manager current branch and later 」を選択します。

Current Branch以前の場合は、「System Center Configuration Manager 2012 /2012R2/1511/1602」を選択します。

なお、このオンボーディングはここで1度だけ選択できるというものではありません。構成以降も再度利用したい構成プロファイルを取得できますのでご安心を。

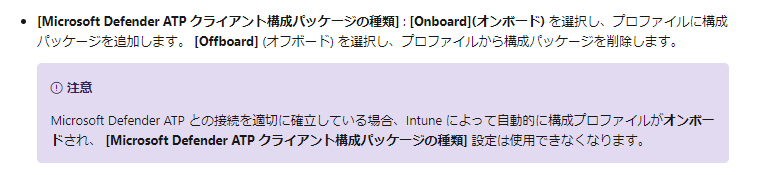

ちなみに補足情報として、Intuneでオンボーディングする場合、「Mobile Device Management /Microsoft intune」を選択します。Intuneはこの構成ファイルを使って、Intuneのデバイス構成プロファイルで展開するのですが、DefenderATPとIntuneコンプライアンスポリシー/AzureAD条件付きアクセスを組み合わせたアクセス制御を利用する過程で必要となるDefenderATPとIntuneのサービス接続設定を実施すると、Intuneのデバイス構成プロファイルの展開で、この構成ファイルは不要となります。

これは自動的にオンボードとして選択される仕様となります。

逆にいうとオフボード機能が利用できなくなるということですね。。。

https://docs.microsoft.com/ja-jp/mem/intune/protect/advanced-threat-protection#create-the-device-configuration-profile

(2020/6 追記)ただ、他のオフボード(ローカル実行用のオフボードスクリプトなど)方法でもオフボードは可能です。

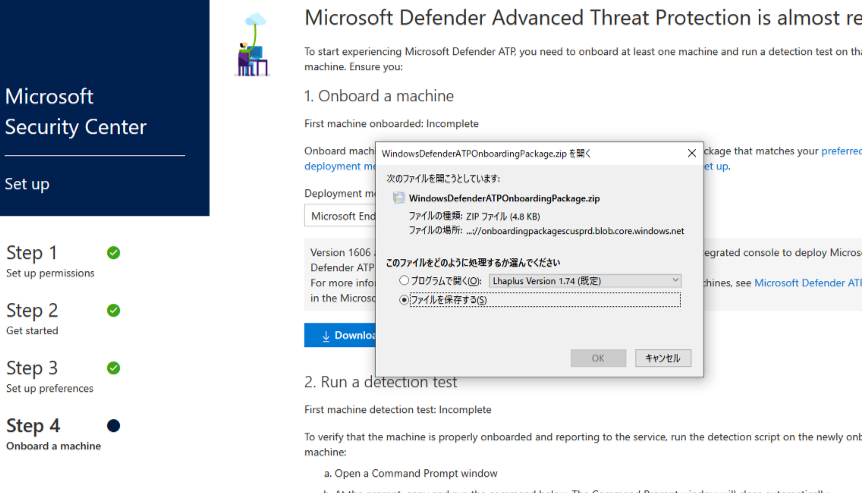

「Downlord」を選択して構成ファイルを保存します。

のちのSCCMオンボーディングで必要となるため、保存場所を控えておきましょう。

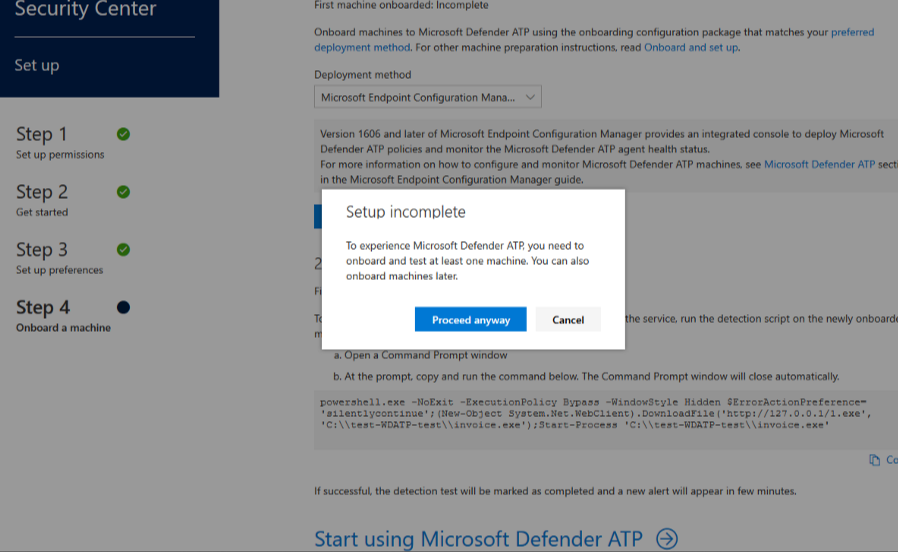

「start using Microsoft DefenderATP」をクリックして、「Proceed anyway」をクリックします。

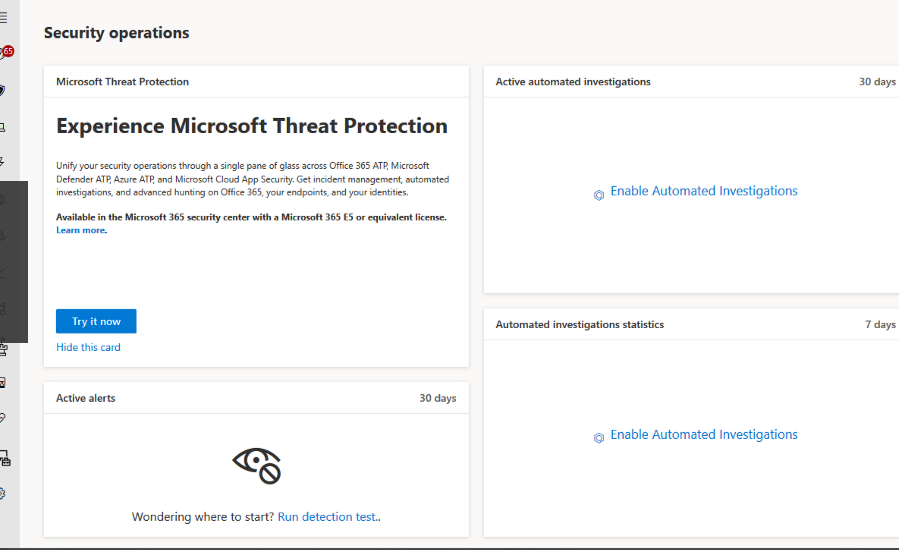

無事、セキュリティセンターへの接続ができたら、テナントの構成(準備)は完了です。

SCCMによるオンボーディング設定(構成編)

では早速、SCCMにおるオンボードの設定を行っていきます。

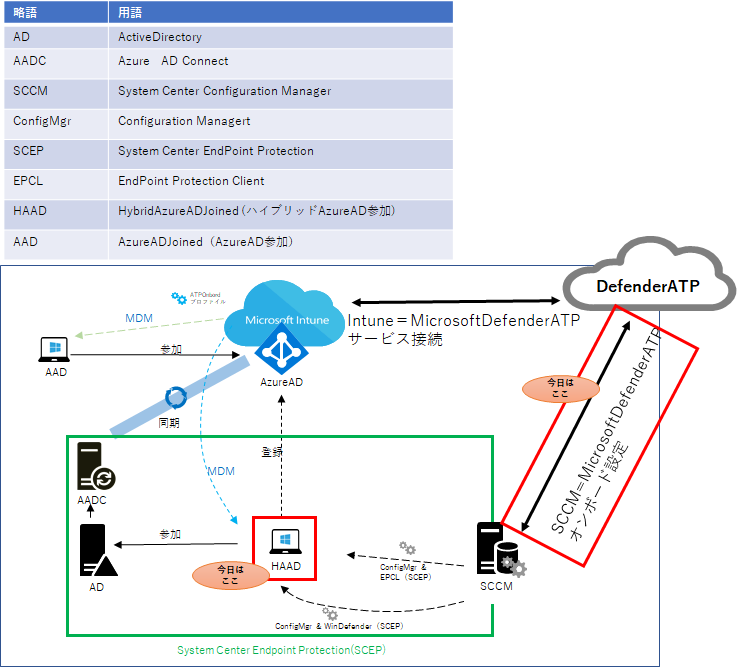

■システム全体像

以前、本ブログでSCCM共同管理によるハイブリッドAzureAD参加を構成した環境及び、端末で今回はオンボーディングの設定を行いたいと思います。

SCCM共同管理によるハイブリッドAzureAD参加

https://jin-kuro.com/sccm-hybridazureadjoined/

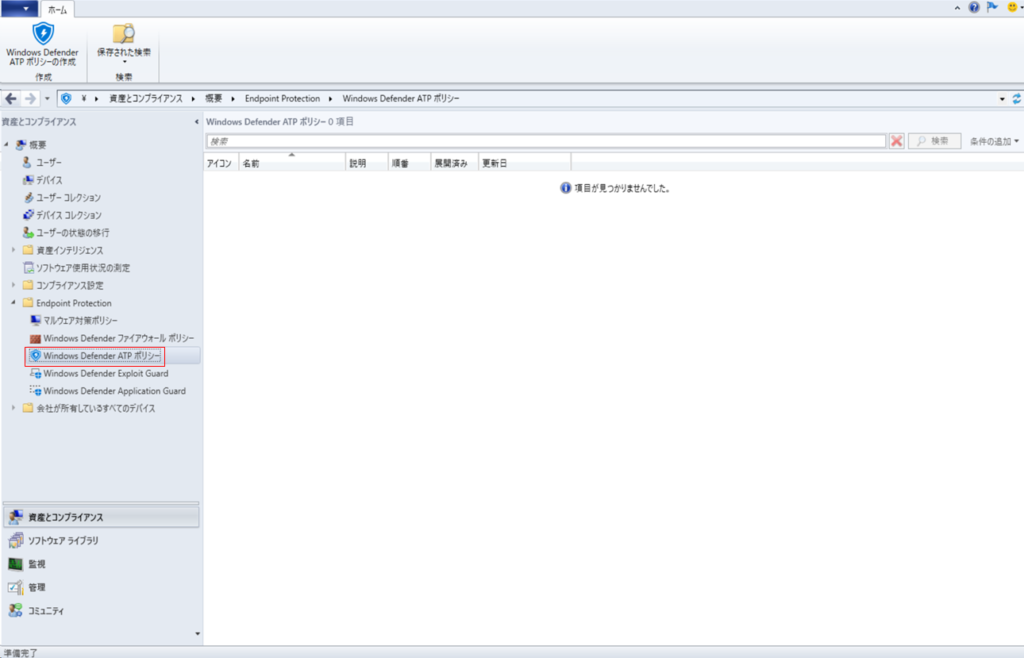

Configuration Manager コンソールで、 [資産とコンプライアンス] > [Endpoint Protection] > [Windows Defender ATP ポリシー] の順に移動し、 [Windows Defender ATP ポリシーの作成] を選択します。

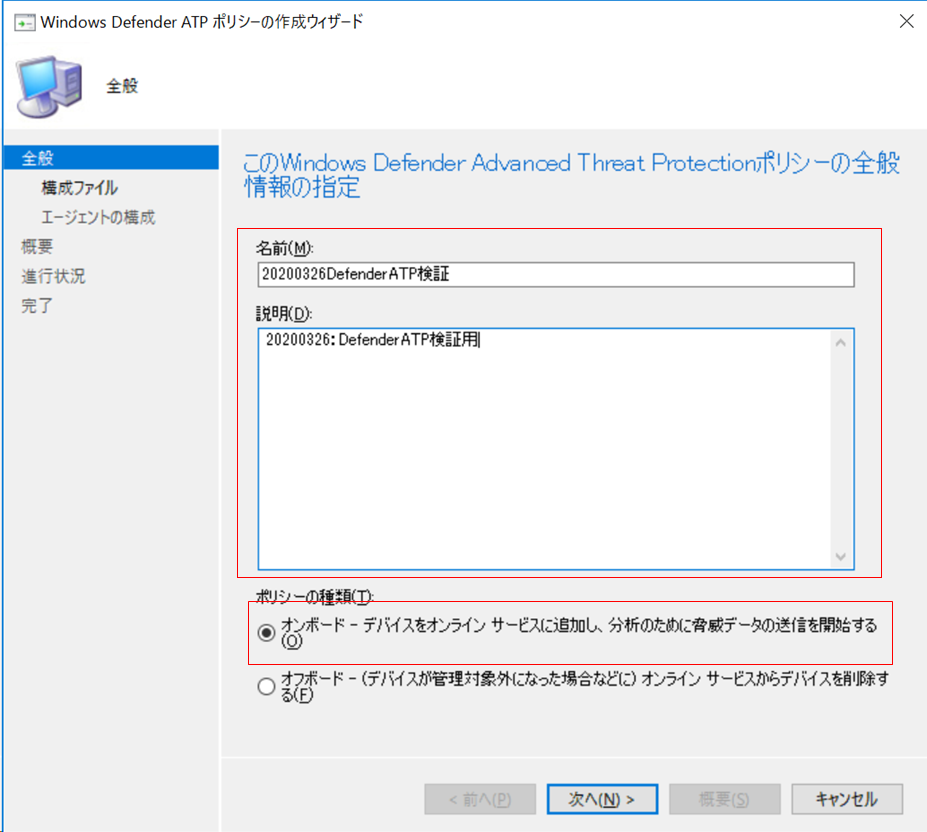

「名前」「説明」を入力し、ポリシーの種類で[オンボード]にチェックを入れ、「次へ」をクリックします。

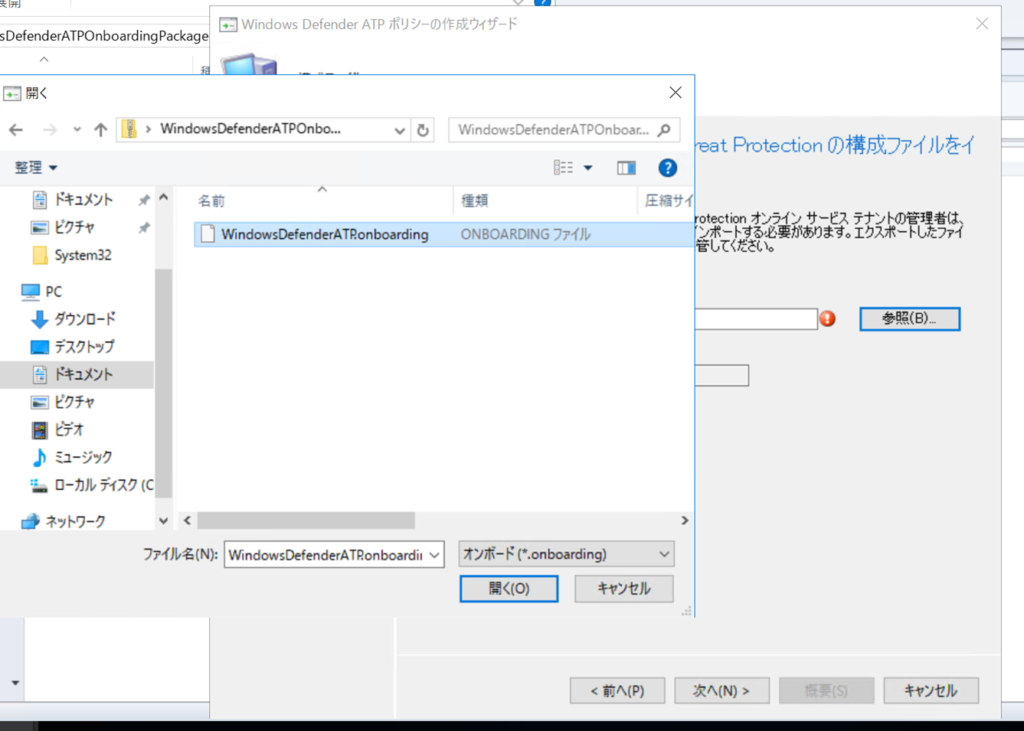

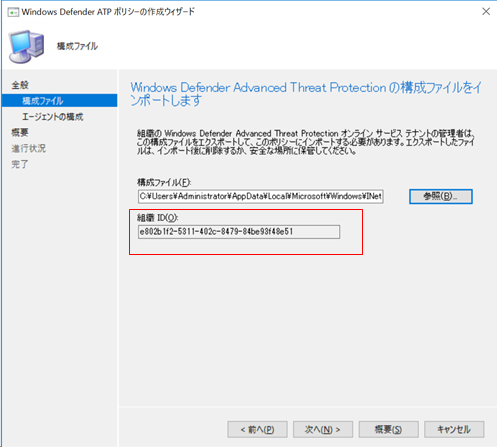

次に構成ファイルを選択する必要がありますので、「参照」をクリックし、先ほどダウンロードしたDefenderATPの構成ファイルを選択します。

構成ファイルを選択すると、組織IDが自動で入力されます。

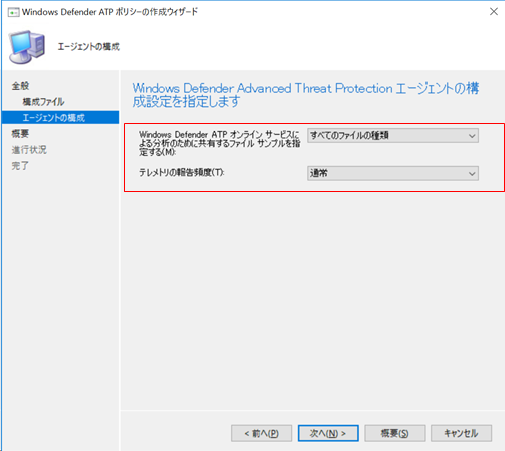

マネージド デバイスから分析用に収集され共有されるファイルのサンプルを指定します。詳細な分析が必要となった場合、ファイルを送信するかを設定します。 ここでは「すべてのファイルの種類」を選択する

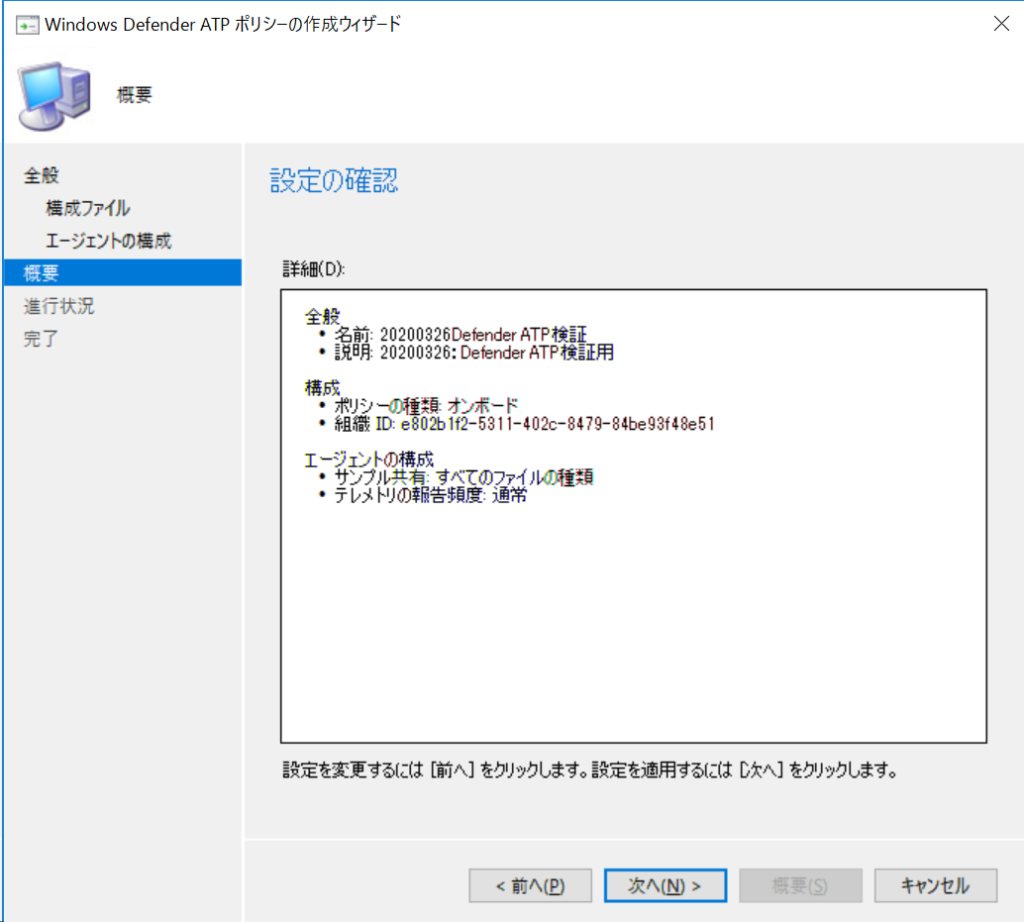

設定内容に問題なければ次へをクリックします。

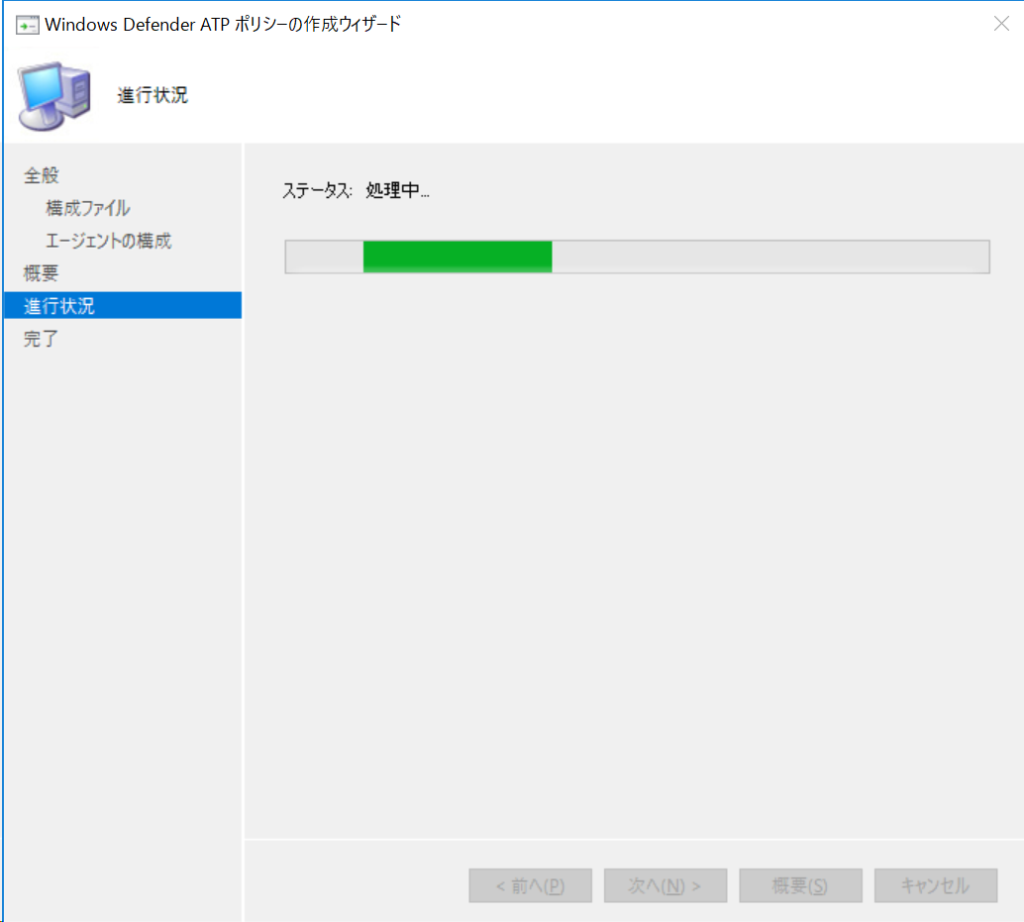

構成ウィザードが開始されます。

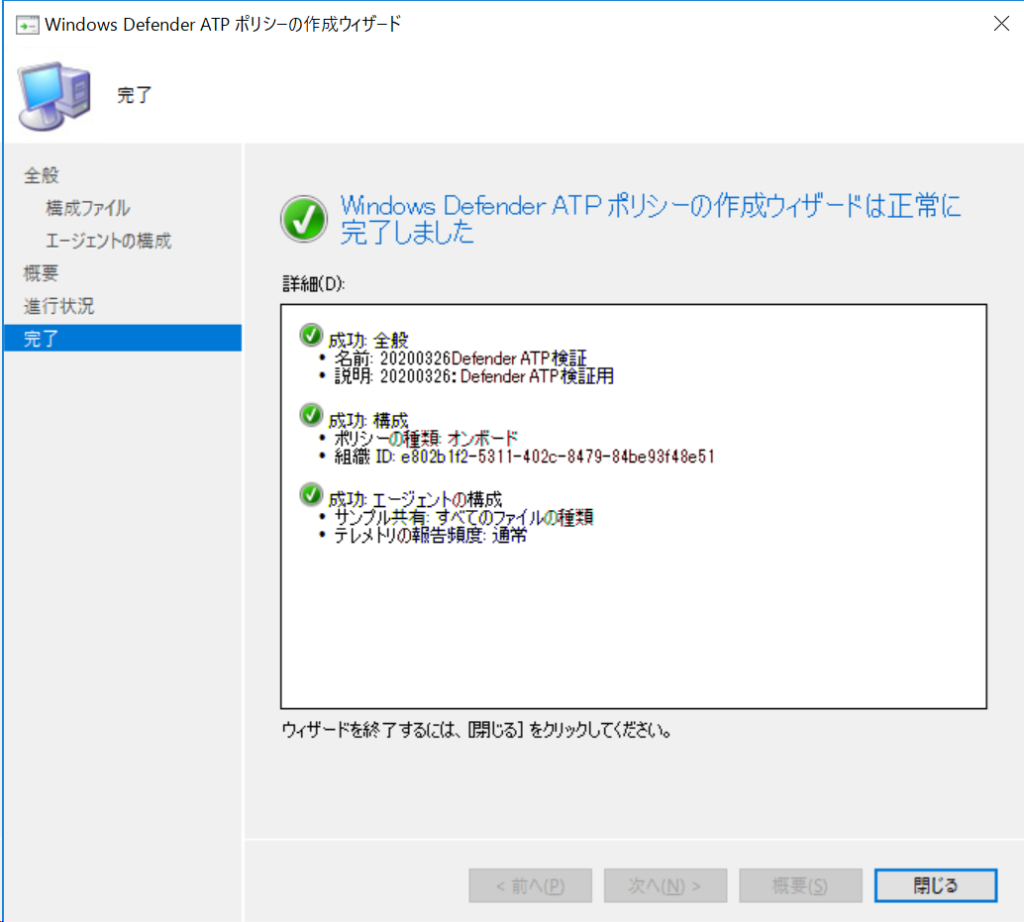

設定が正常に完了したことを確認します。

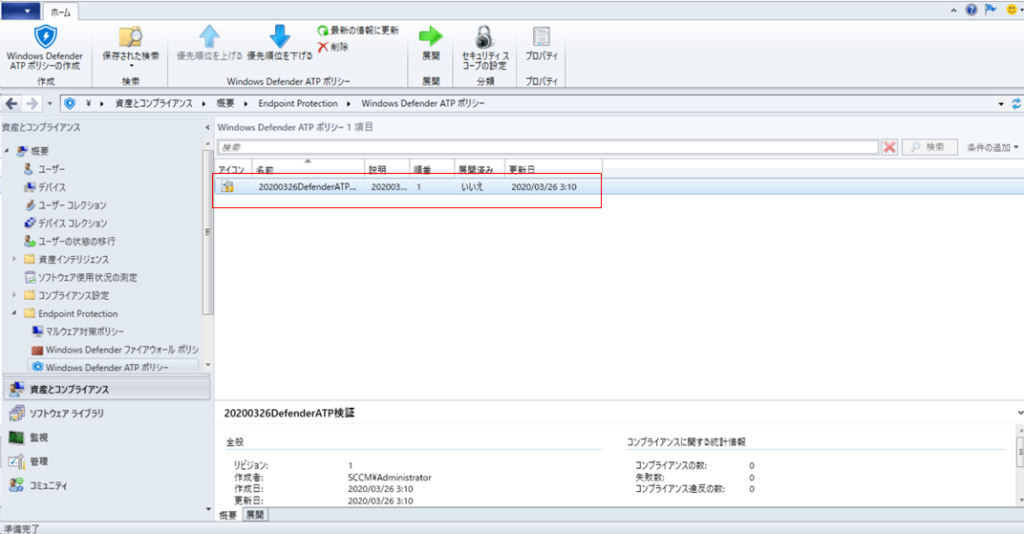

SCCM上にWindowsDefenderATPポリシーが作成されます。

次にこのポリシーを対象のコンピューターに展開します。

展開することでDefenderATPへオンボードが実施されます。

作成したWindowsDefenderATPポリシーを右クリックし、「展開」をクリックします。

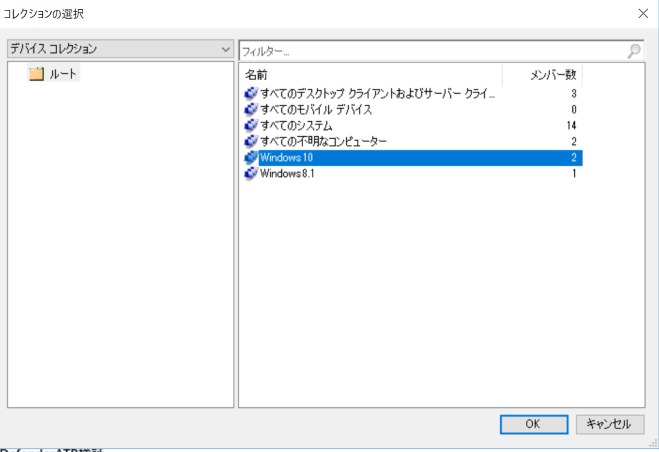

展開するコンピューターが格納されているデバイスコレクションを選択します。

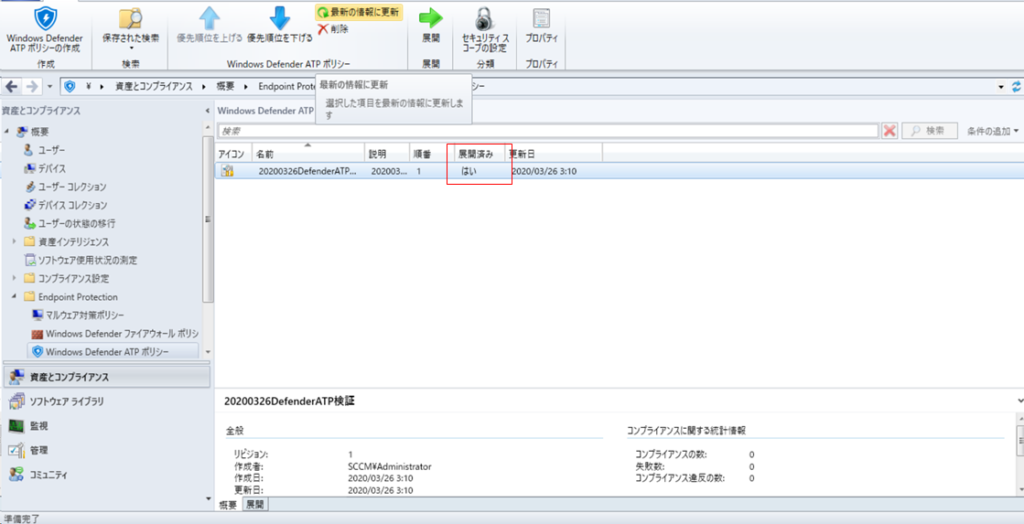

すると、展開済み項目が「はい」となります。

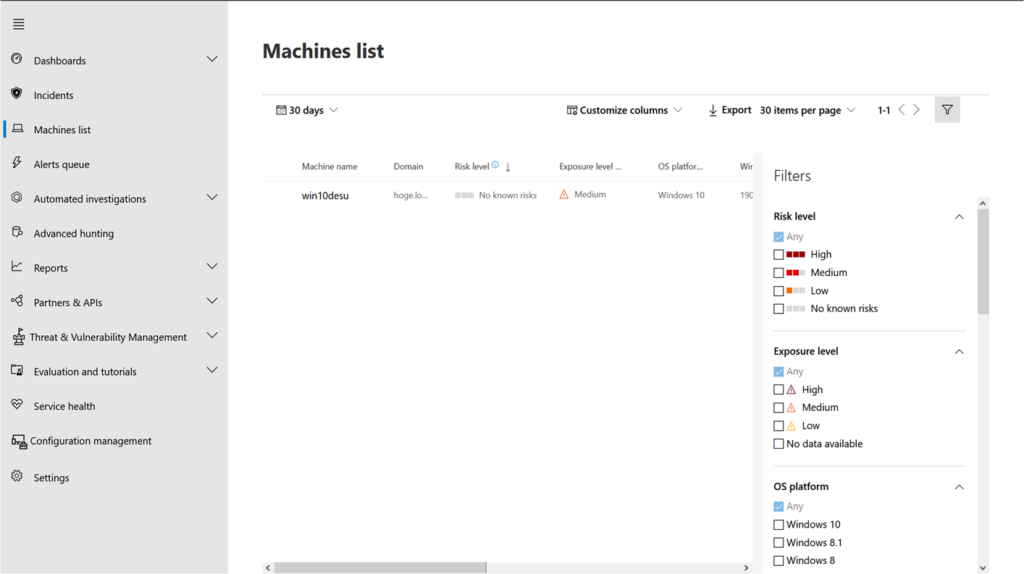

しばらく時間を置き、先ほどのセキュリティセンターの「Machines List」上に対象のコンピューターがアップされていることを確認。

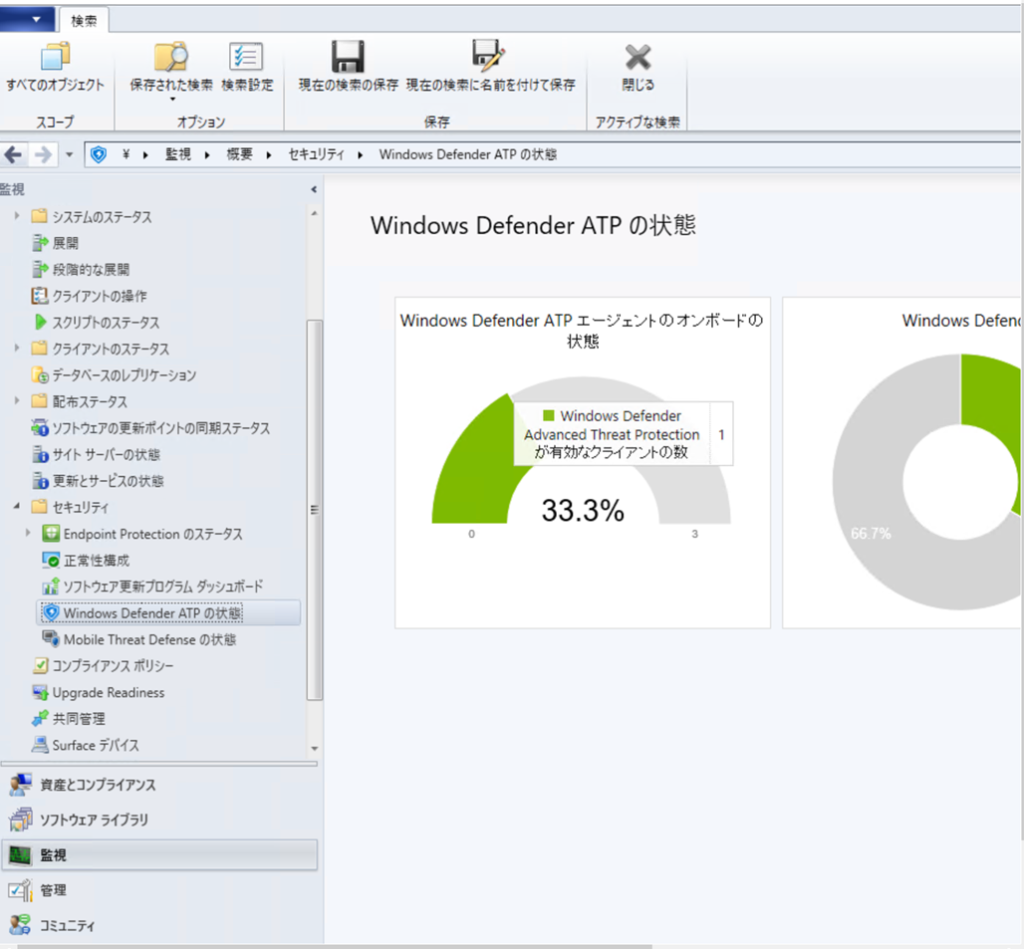

なお、SCCMの「監視」-「Windows Defender ATP の状態」からも対象のデバイスがオンボードされていることを確認しました。

ちょっと疲れましたので、今日はここまでとします。笑

これはまだSCCM管理下にあるコンピューターをMicrosoft DefenderATPにオンボードしただけになります。実際に、定義ファイルの更新、マルウェア対策ポリシーはSCCM管理下にあるコンピューターはSCCM(SCEP)にて展開する必要があります。

なお、SCCMによるオンボーディング以外にもIntuneによるオンボーディング、その他の方法もありますので、後日、本ブログにアップさせていただきたいと思います。