こんにちは。今回は前回の記事でご紹介したグループポリシー(GPO)によるMicrosoft Defender ATP(今では名前が変わり、Microsoft Defender for Endpoint)のオンボードに続いて、Microsoft Intuneによるオンボードを試してみようと思います。

目次

おさらい

Microsoft Defender ATP(Microsoft Defender for Endpoint )とは?

Microsoft Defender ATP(Microsoft Defender for Endpoint )は強力な脅威インテリジェンスにより、調査や高度な脅威への対応をこれまで以上に素早く正確に実現する機能です。

https://jin-kuro.com/defenderatp-sccm-onboard/

サイバーセキュリティはいたちごっこの世界であり、企業が攻撃者への対策手段を身に付ければ攻撃者はさらに高度な技術を身に付けます。

今ではMicrosoft Defender ATP(Microsoft Defender for Endpoint )もいろいろ機能が追加されたため、一部の機能となってしまいましたが、特にウイルスに侵入された後の対策を実施するEDR機能は是非とも導入しておきたい機能になるかと思います。

EDRとは?

EDR(Endpoint Detection and Response)とは以下4つの機能を備えます。ウイルス対策ソフトが侵入を防御することを前提に考えているのに対し、EDRは侵入されたことを前提に考えられています。

EDR(Endpoint Detection and Response)とは以下4つの機能を備えます。ウイルス対策ソフトが侵入を防御することを前提に考えているのに対し、EDRは侵入されたことを前提に考えられています。

EDR(Endpoint Detection and Response)とは以下4つの機能を備えます。ウイルス対策ソフトが侵入を防御することを前提に考えているのに対し、EDRは侵入されたことを前提に考えられています。

https://jin-kuro.com/defenderatp-sccm-onboard/

①セキュリティ インシデントの検出

② セキュリティ インシデントの調査

③ インシデントを封じ込める

④ エンドポイントを修復する

利用するためには対象のコンピューターをMicrosoft Defender ATPにオンボード(登録)する必要があります。Microsoft Defender ATPのテナント取得方法、登録方法や前提条件は以下の記事を参考にしてください。

https://jin-kuro.com/defenderatp-sccm-onboard/

Intuneでオンボードをやってみる

早速やってみます。

登録手順としては、下記の通り。

- IntuneでMicrosoftDefenderATPを有効にする

- 構成プロファイルを使用してデバイスをオンボードにする

「1.」は実施しなくてもIntuneからDefederATPに登録できます。

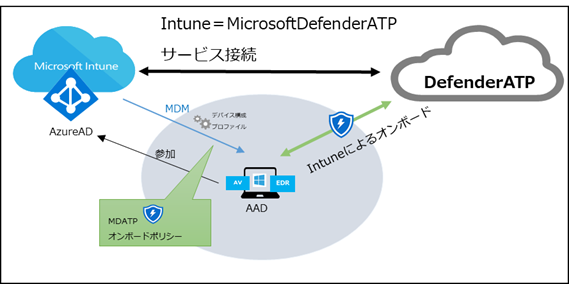

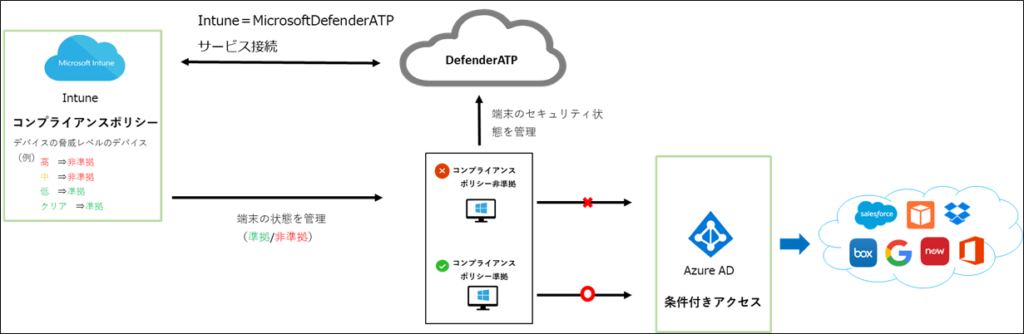

ただ、実施する理由として、IntuneとDefenderATP間を接続設定することで、下記のようにIntuneコンプライアンスポリシーとAzureAD条件付きアクセスを組み合わせることでより強固なアクセス制御を実現できるためです。

※このサービス接続をしている間は、Intuneデバイス構成プロファイルから”オフボード”が実施できなくなります。

IntuneでMicrosoft Defender ATPの有効化(サービス接続)を実施する

まず、IntuneとMicrosoft Defender ATPをサービス接続します。

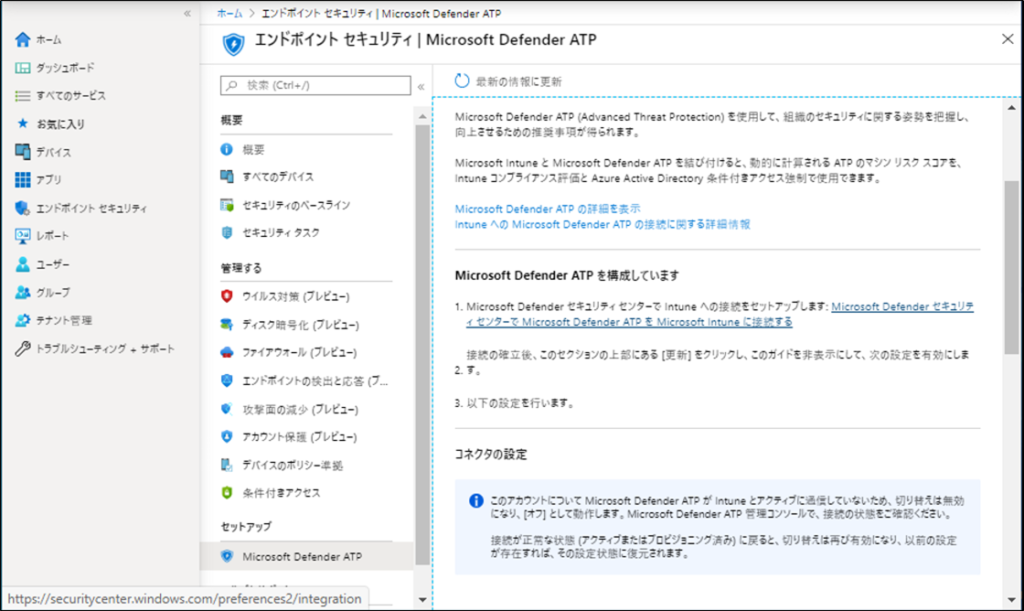

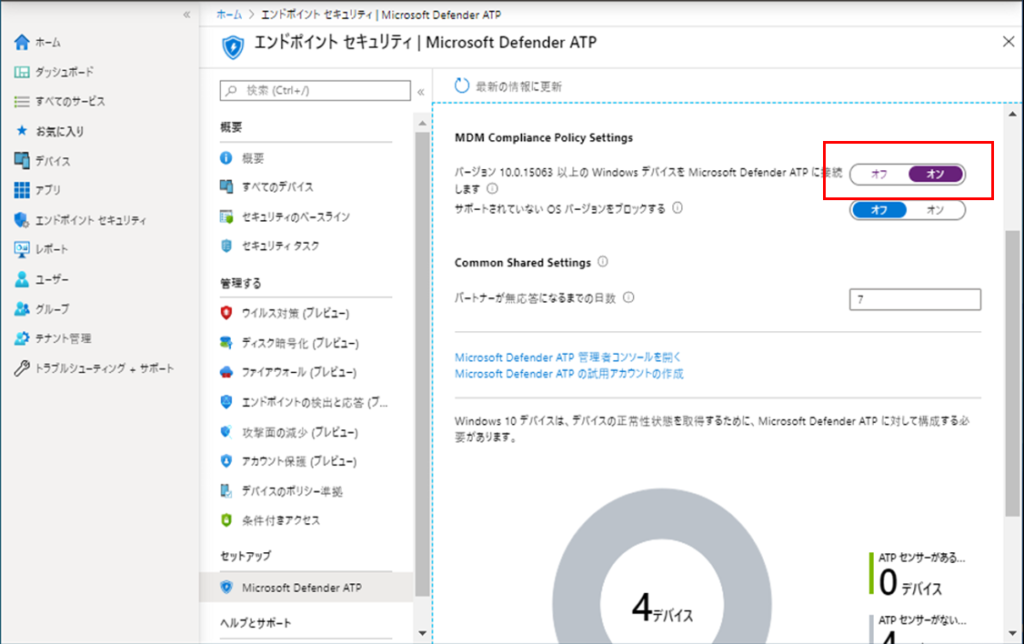

Microsoft EndPoint Manager admin center(新しいIntune管理画面)にアクセスし、[エンドポイントセキュリティ]-[MicrosoftDenfedrATP]をクリックします。

[MicrosoftDefenderセキュリティセンターでMicrosoftDefenderATPをMicrosoftIntuneに接続する]をクリックします。

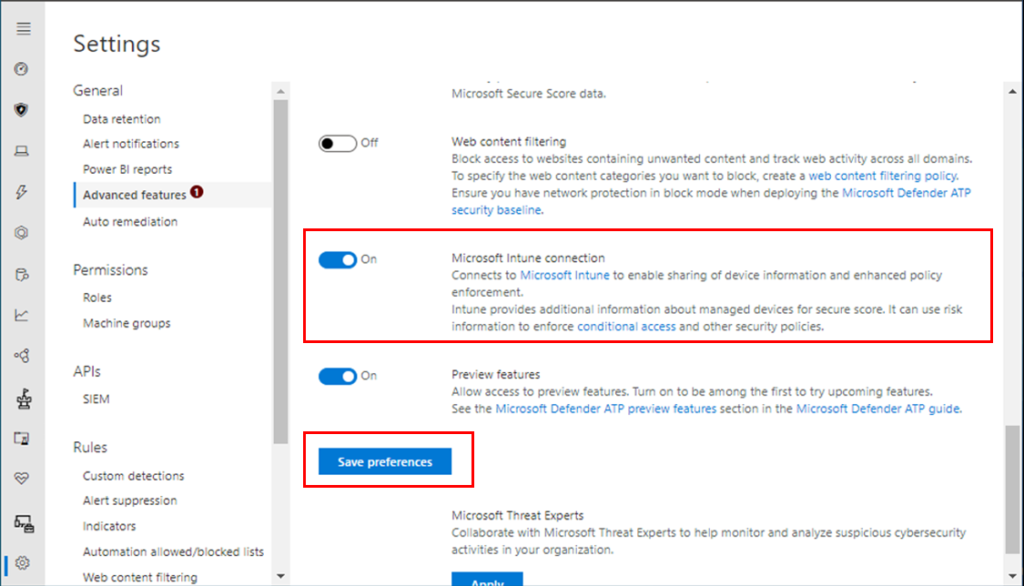

[Microsoft Intune Connection]を”オン”にして[Save preference]をクリックします。

[最新の情報に更新]をクリックします。更新されない場合はキーボードのF5でブラウザを更新しちゃいましょう。

[バージョン 10.0.15063 以上の Windows デバイスを Microsoft Defender ATP に接続します]をオンにします。これをオンにしないとIntuneのコンプライアンスポリシー/AzureAD条件付きアクセスとMicrosoft Defender ATPによるアクセス制御が機能しません。

※正確にいうと、Microsoft Defender ATPによって判断されたセキュリティレベルがIntune側に伝達されません。

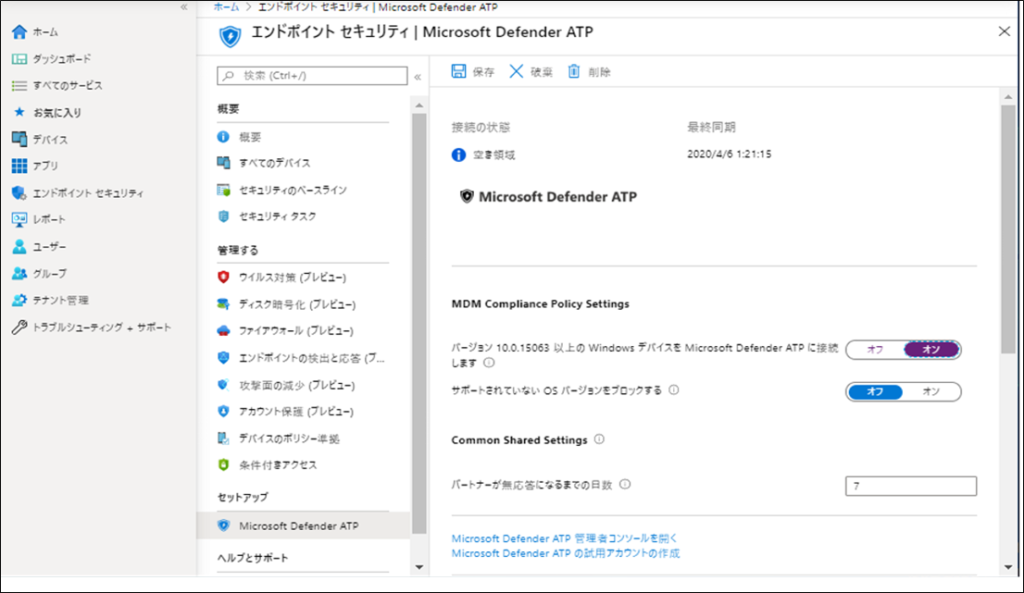

私の画面だけだと思いますが、当時、画面のバグが発生し、Onにしても[保存]ボタンが表示されなかったため、再度ページを更新すると無事に[保存]画面が表示されました。もし、[保存]ボタンが表示されなくてもページを更新すれば表示されますのでご安心を。

これでMicrosoft IntuneとMicrosoft Defender ATPのサービス接続設定は完了になります。GUIで簡単に設定できますね。

Microsoft Intuneデバイス構成プロファイルより、DefenderATPにオンボードする

ここからはIntuneのデバイス構成プロファイルによるMicrosoft Defender ATPへのオンボードを実施します。

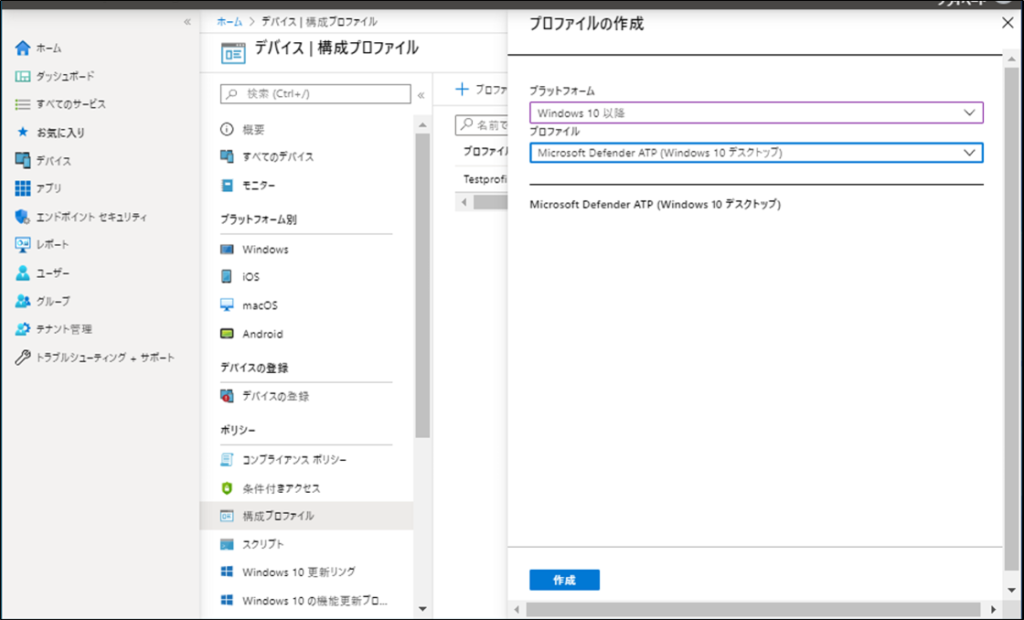

Microsoft EndPoint Manager admin center(新しいIntune管理画面) にログインし、[デバイス]-[デバイス構成プロファイル]-[+プロファイルの作成]から以下の通り、オンボード用のプロファイルを作成します。

プラットフォーム:Windows 10 以降

プロファイル:Microsoft Defender ATP (Windows 10 デスクトップ)

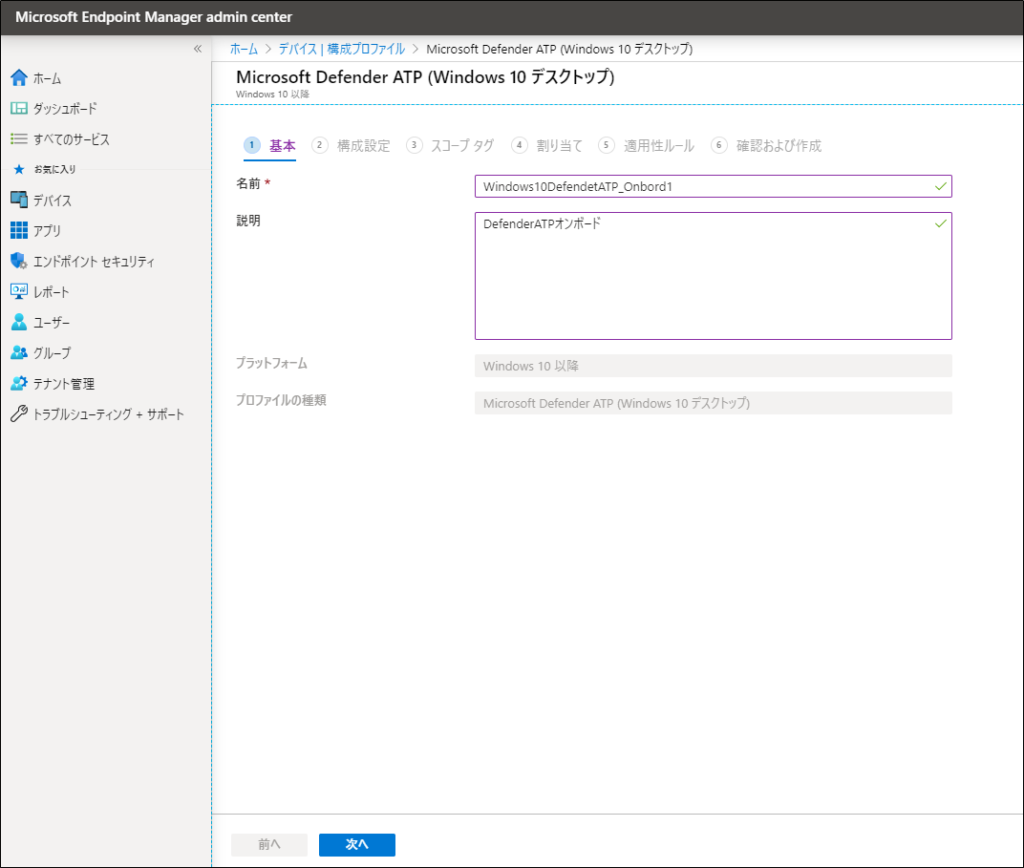

[作成]をクリック後、ポリシー名と説明を任意で入力し、[次へ]をクリックします。

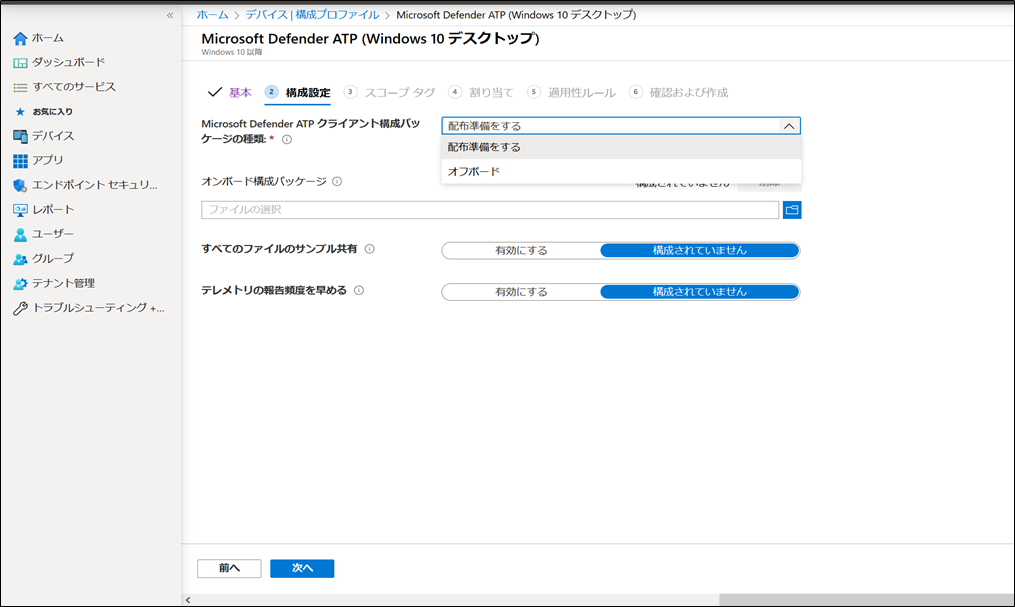

ここでIntuneとMicrosoft Defender ATPとサービス接続設定を行っている場合と行っていない場合で違いが発生します。

IntuneとMicrosoft Defender ATPでサービス接続を行っていなかった場合、ここで「配布準備」か「オフボード」を選択でき、構成ファイルを埋め込む手順になります。

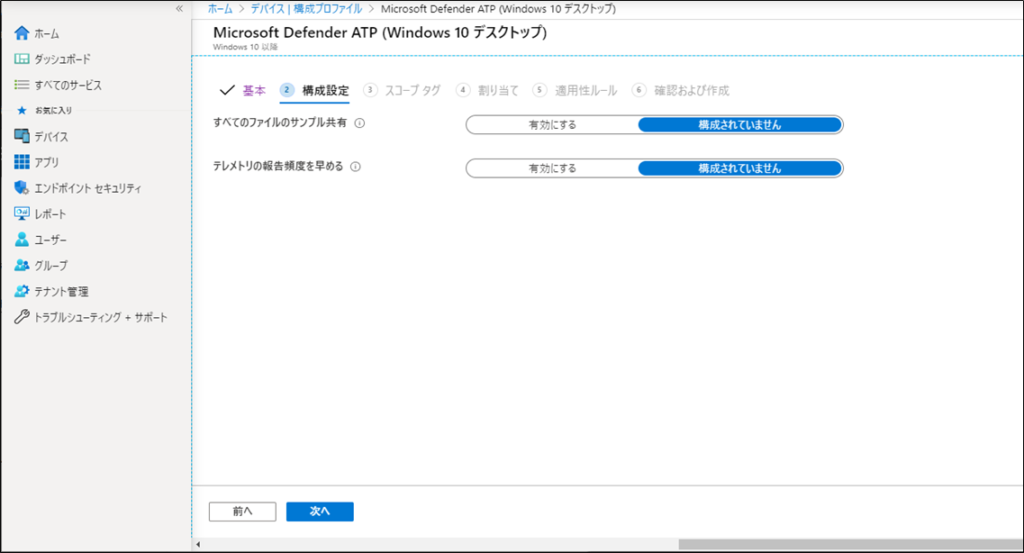

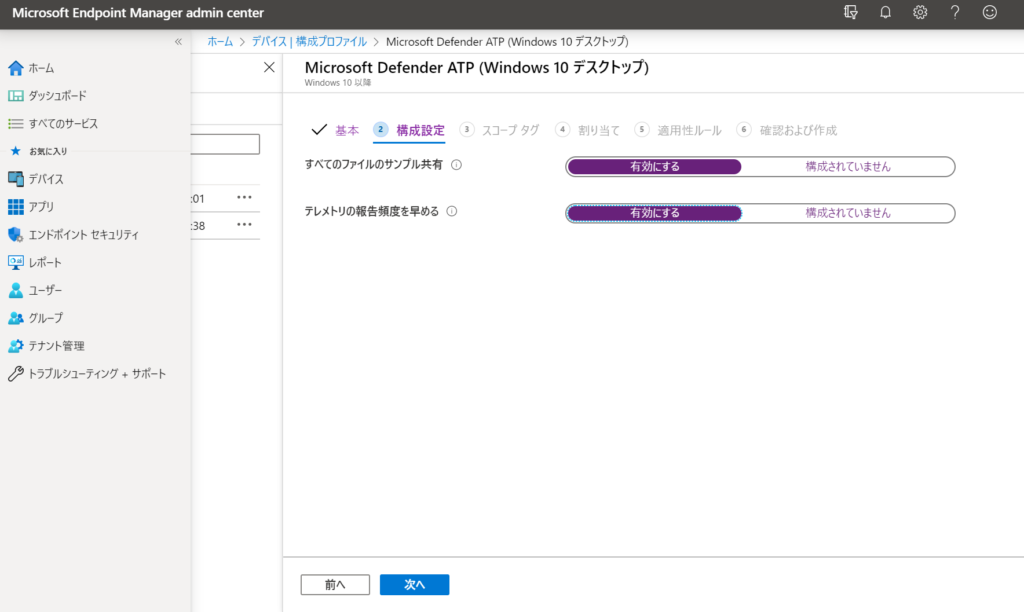

一方で、サービス接続手順を行っていた場合、構成ファイルとオフボードの手順が省略され、「オンボード」のみの設定となってしまいます。

Microsoft公開情報にもこのように記述されています。

Microsoft Defender ATP との接続を適切に確立している場合、Intune によって自動的に構成プロファイルがオンボードされ、 [Microsoft Defender ATP クライアント構成パッケージの種類] 設定は使用できなくなります。

https://docs.microsoft.com/ja-jp/mem/intune/protect/advanced-threat-protection#create-the-device-configuration-profile

ということでサービス接続してしまっている場合は「オンボード」しか選択できないのでこのまま進みます。

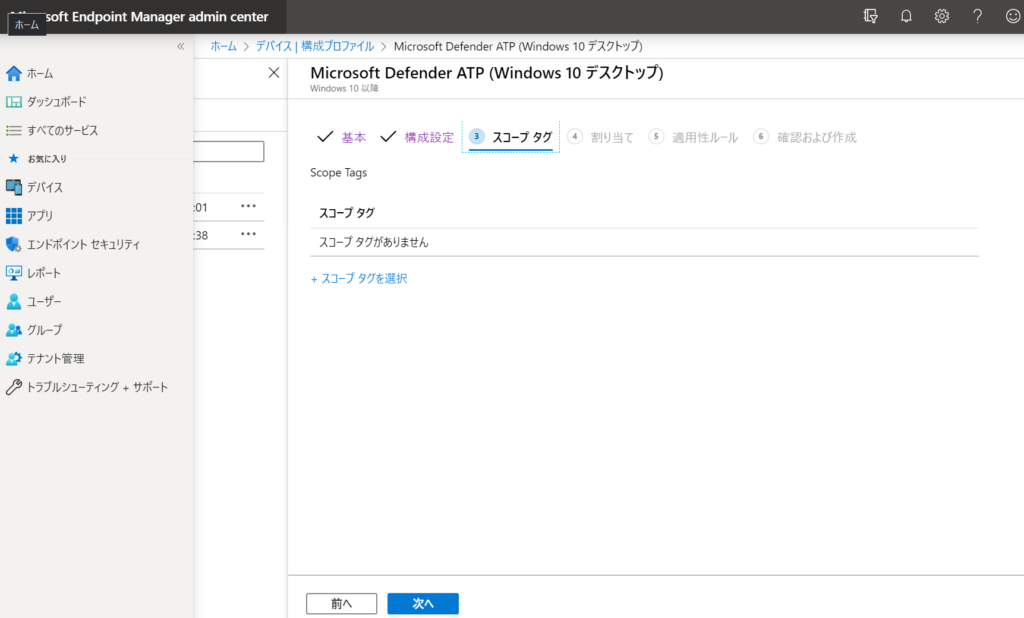

スコープタグはタグ付けすることでフィルタリングすることが可能になりますが、今はスキップします。

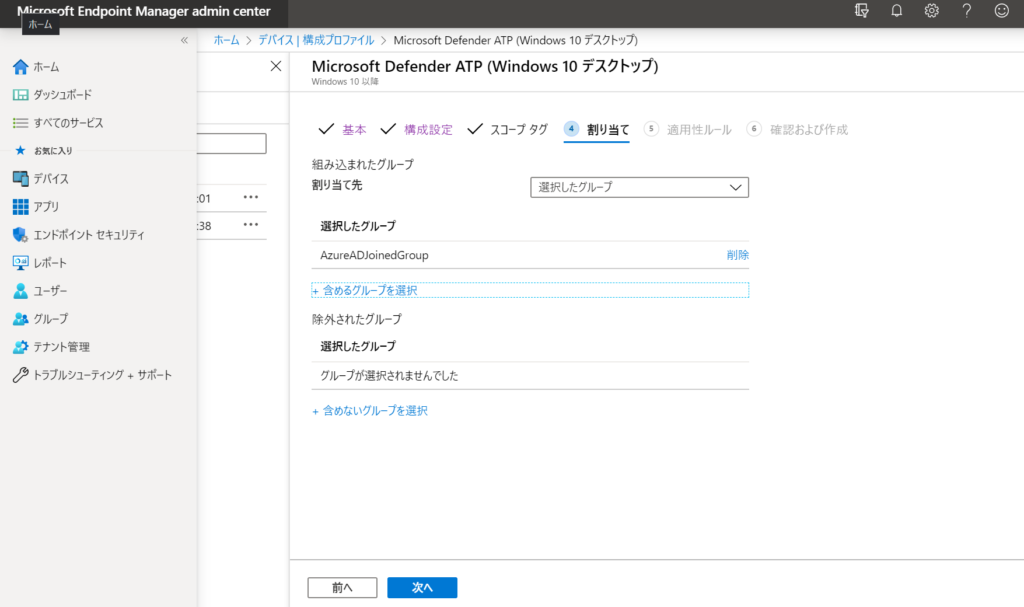

割り当てでAuzreAD/Intuneに登録しているデバイスのグループを選択しましょう。ここはグループによる割り当てになりますので認識ください。

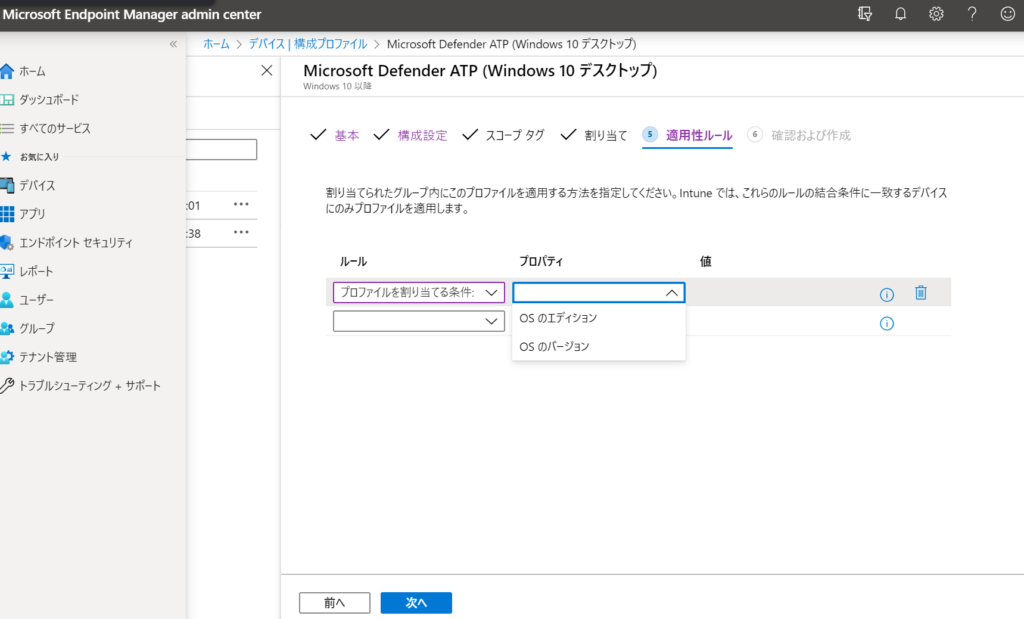

まだこの時点ではあまり豊富な機能ではありませんが、適用するグループの中でもさらに、適用するルールを決めることができるようです。現時点では、OSEdition、OSversionまでのようですね。。。

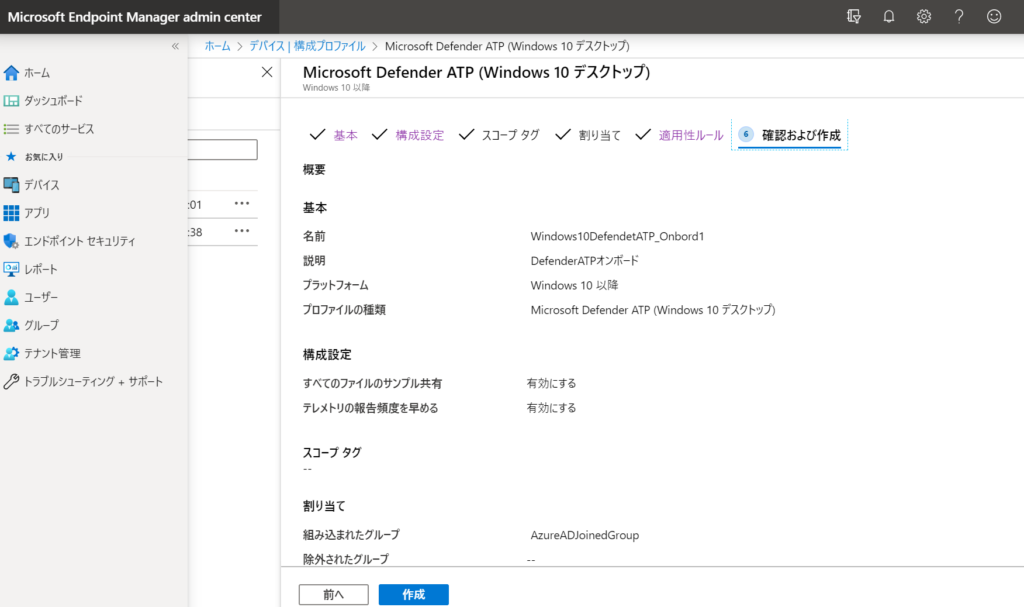

問題なければ作成しましょう。

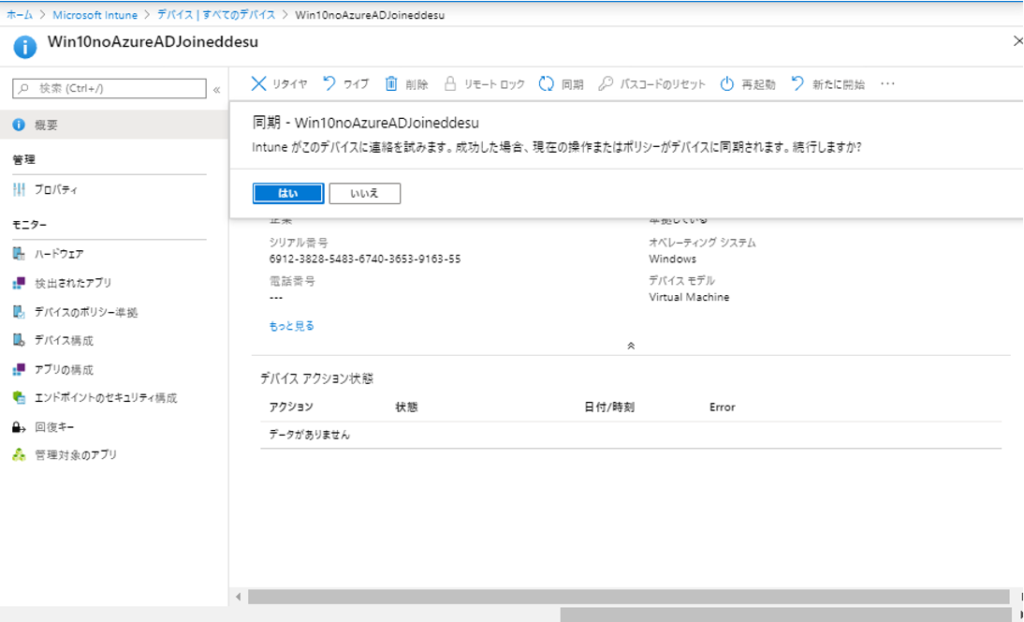

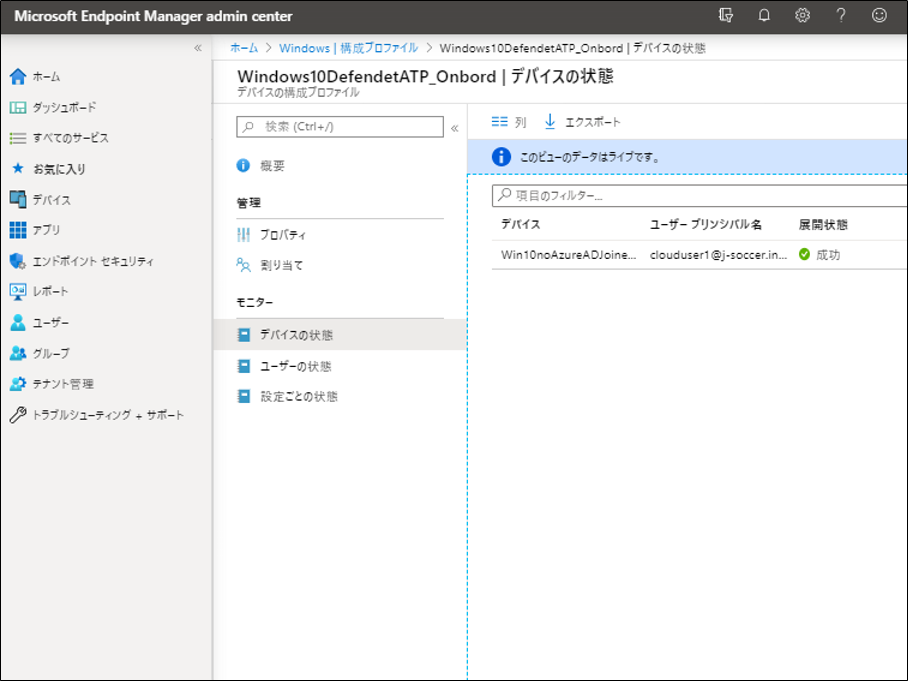

これでIntuneのオンボード設定は完了です。しばらくすると勝手に配布されますが、早く確認したいのでIntuneから手動同期を流して様子を見ましょう。

来ましたね。

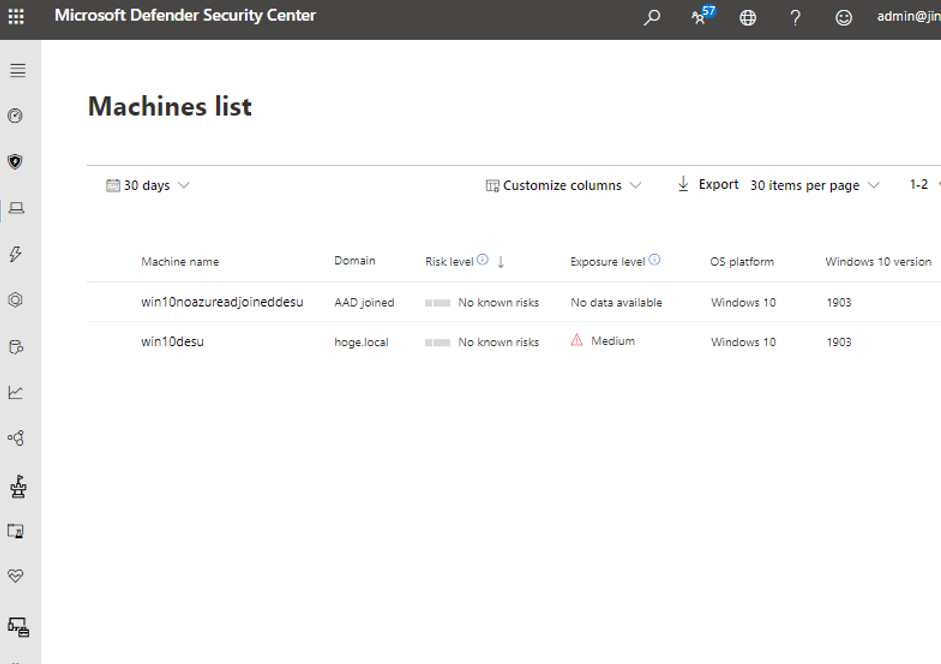

Microsoft Defender ATPの「Machines List」にも登録されていますね。

以上がIntuneによるオンボードでした。

これまではMicrosoft Defender ATP(Microsoft Defender for Endpoint )のオンボードについて、それぞれのサービスから登録する方法をご紹介しましたが、今後はWindows Defender の管理についても現在検証中ですのでアウトプットできればなぁと考えております。

それではまた。