こんにちは。

新年一発目の投稿になります。本年もよろしくお願いいたします。

さて、本日はMicrosoft365 Defenderの機能の一つであるMicrosoft Defender for Identityについて勉強したことを備忘録をかねて記事にしました。

本記事は独自調査のもと、整理した内容を気まぐれにアウトプットしたまでですので、ご参考として、ご愛読いただけますと幸いでございます。

目次

Microsoft Defender for Identityの概要

Microsoft Defender for Identity (旧称: Azure Advanced Threat Protection、Azure ATP とも呼ばれる) はクラウドベースのセキュリティ ソリューションであり、オンプレミスの Active Directory(AD) シグナルを利用して、組織を対象とする高度な脅威、侵害された ID、および悪意のあるアクションの識別、検出、調査を行います。

昨年は大企業を標的にしたADへのサイバー攻撃が多発し、甚大な被害をもたらすニュースが飛び交っていたと記憶してます。

ADサーバーは特に機密情報(個人情報、ターゲットサーバーのIPアドレスなど)がたくさん格納されているので侵入されれば攻撃者の思い通りになってしまいます。

そんなADへの侵害を予防するため、Defender for Identityはこれから導入を検討される顧客も多いのではないかと思っています。

Defneder for Identityを導入することで主に以下のようなことを自動で行ってくれます。

・Microsoftの膨大なデータを活用してユーザーのアクティビティを監視、アラートを生成する

・監視することで疑わしいアクティビティを検知し、調査する

・組織での攻撃(IOA)の兆候を事前に識別する

Microsoft Defender for Identityの構成

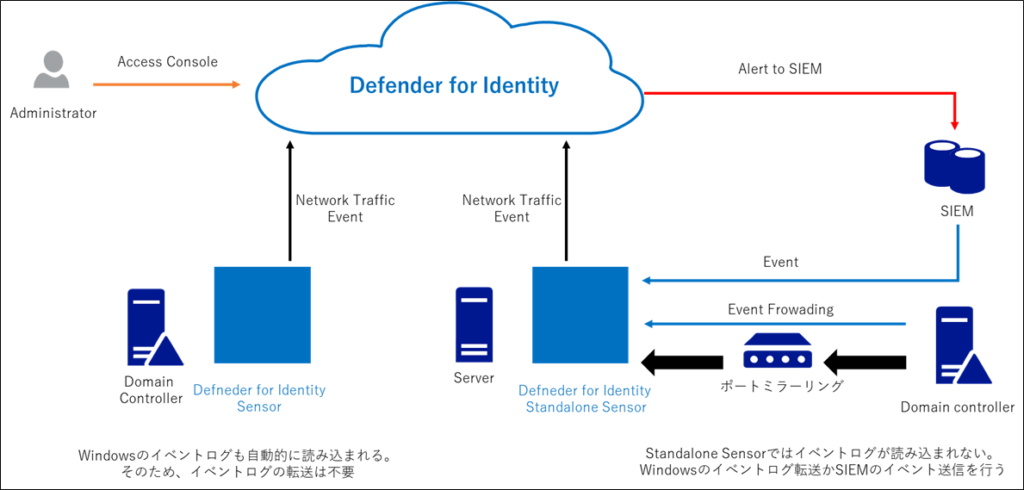

Microsoft Defender for Identityのアーキテクチャ

構成されたサーバー(ドメインコントローラーその他メンバーサーバーなど)の情報を管理、追跡及びレポートするため、固有のデータベースに収集して格納します。収集するためには当然ながら対象のサーバーにツール(センサー)を導入する必要があります。

主にセンサーは以下の情報を取得し、Defender for Identityテナントに送信します。

■収集するデータ

・ドメインコントローラーとやり取りされるネットワークトラフィック(Kerberos認証、NTML認証、NDSクエリなど)

・セキュリティログ(Windowsセキュリティイベントなど)

・ActiveDirectoryの情報(構造、サブネット、サイト)

・ユーザー情報(名前、メールアドレス、電話番号など)

Microsoft Defender for Identityセンサーの種類

センサーのインストール方法は以下2つのパターンがあります。

1.Defender for Identityセンサー

ドメインコントローラー(DC)またはADFSにインストールを行います。

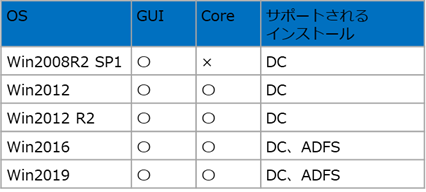

ただし、ADFSにインストールできる条件も以下の通り決まっています。

Defender for Identity センサーの要件

Defender for Identity センサーでは、次の表に示すように、ドメイン コントローラーまたは Active Directory フェデレーション サービス (AD FS) サーバーへのインストールがサポートされています。

2.Defender for Identityスタンドアロンセンサー

ドメインコントローラー以外のサーバーでインストールを行います。

この場合、アーキテクチャの図で記載の通り、ポートミラーリングを

行ったり、Windowsイベントログの転送などいくつか追加で設定作業

が発生します。(多分)

構成に必要なこと

1.Microsoft Defender for Identityポータルに接続

Microsoft 365管理センターより、「Azure ATP」にアクセスします。

2.監視対象のユーザーにMicrosoft Defneder for Identityライセンス付与

本ライセンスはMicrsoft 365 E5、またはEnterprise Mobility+Security

(EMS) E5に含まれています。

3.監視対象Active Directoryドメイン内のすべてのオブジェクトに対する

読み取りアクセス権があるアカウントの準備

ADのオブジェクトを読み取る必要があるため、必要となります。

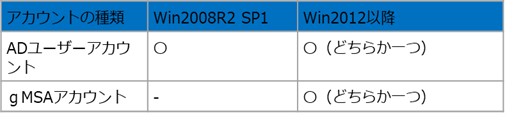

OSによって少し仕様が発生しますのでこのまま説明に移ります。

ADのオブジェクトの読み取りに必要なアカウントについて

必要なものは当然ADの読み取り権限を持つアカウントであれば、問題はありません。しかしながら、Microsoft社としてはグループ管理サービスアカウント(gMSA)の利用を推奨しております。

gMSAとはWindows Server 2012以降に登場したサービスアカウントです。

明確なメリットなどは書いてありませんが、以下を想定しております。

・ドメインサービスにおけるキー配布サービス(KDS)で定期的な変更の元で管理され、システム管理者がパスワードの存在を意識する必要もないため、パスワードの流出などは発生しない。(例えば、パスワード情報を自身の端末上で保存/残存するクレデンシャル(資格情報)の流出といったことが発生しない)

・本サービスアカウントが利用できるサーバーを明示的に指定できる

(指定したホスト以外でのアカウントの利用もできなくなるため、意図しないドメイン内のリソースサーバーなどで利用されることもない。)

ただ、記載の通りでWindows Server 2012以降では利用できるものの、以前のバージョンは利用できないため、整理すると以下になります。

Microsoft Defender for Identity センサーについて

本記事では、ドメインコントローラーに直接インストールするDefneder for Identityセンサーについてまとめました。

インストールの前提条件

センサーのインストールにあたり以下条件があります。

他にも細かな前提条件がありますがざっと主要となるものをまとめてみました。

■Win2019のインストールの際は、KB4487044 以降の累積的な

更新プログラムが必要

⇒システム ディレクトリ内の ntdsai.dll ファイルのファイルバージョンが

10.0.17763.316 よりも古い場合、この更新プログラムなしで Win 2019

にインストールされているセンサーは自動的に停止されます。

■.Net Framework 4.7 以降のインストールが必要

⇒.Net Framework 4.7 がインストールされていない場合、インストールの

間に.Net Framework 4.7 がインストールされ、サーバーの再起動が

発生する可能性があります。

■監視対象となるすべてのドメインコントローラーでインストールが必要

■ドメインコントローラーは読み取り専用でもインストールが可能

■コンピューターの電源オプションは「高パフォーマンス」にしておくことが

推奨されている

■仮想化ホスト上で実行されていないWin2012R2場合は、KB3047154の

インストールが必要

■一部検出機能において、DefenderforIdentityの学習期間が必要

⇒センサーをインストールしてすぐに検出機能が働くわけではなく、

インストール後、一定期間の間、Defender for Identityが学習するための

期間が発生します。学習期間の間、対象の機能は抑制されます。

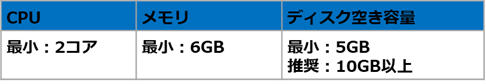

ハードウェア

ハードウェア要件は公開情報にも記載されていますが、簡単に整理すると以下になります。

サーバーの仕様

Defender for Identity センサーを使用するには、ドメイン コントローラーに最低でも 2 コアと 6 GB の RAM が装備されている必要があります。

ディスク領域は少なくとも 5 GB 必要で、10 GB が推奨値です。 これには、Defender for Identity バイナリ、Defender for Identity ログ、パフォーマンス ログに必要な領域が含まれます。

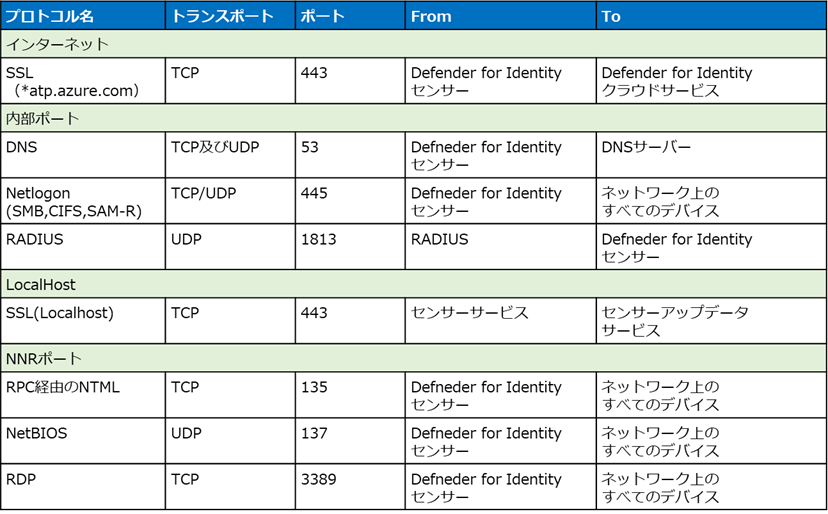

通信要件

Microsoft Defneder for Identityセンサーに必要なポート要件は以下となります。

ポート要件

次の表では、Defender for Identity センサーで必要な最小限のポートを示します。

Microsoft Defneder for Identity 試験方法

Microsoft Defender for Identityの機能がどのように動作するのか実際見てみたいところですが、なかなか検証においてはリアルなアラートを検知することはできないと思います。

そこでMicrosoft社が用意しているチュートリアルのアラートラボを利用して動作を検証することが可能です。

しかしながら、このチュートリアルラボを利用するにしても前述で記載した通り、学習期間が必要となります

チュートリアルの概要: Microsoft Defender for Identity セキュリティ アラート ラボ

Microsoft Defender for Identity セキュリティ アラート ラボのチュートリアルの目的は、ネットワークに対する疑わしいアクティビティや潜在的な攻撃を識別して検出する Defender for Identity の機能を説明することです。

攻撃者による主な侵害の流れ

アラートラボの前のおさらいとして攻撃者の一般的なシナリオについて整理したいと思います。

私も実際の攻撃を見たわけではありませんが、調べたところ攻撃者は一般的に以下の流れで侵害に及ぶと言われているそうです。

1.ターゲットとする組織内のユーザーのドメインクライアント端末への侵入

2.情報収集&ほかのクライアント端末への侵入 (横移動)

3.管理者権限への昇格(特権昇格)

4.組織内の機密情報へのアクセス

5.永続的アクセス経路の手配

6.機密情報を漏洩

7.痕跡の隠蔽

最初の攻撃としてまずは、組織内のドメインクライアント端末に侵入します。

攻撃者は誰が管理者権限をもっているかなどはわかっていません。 なので管理者権限を保有するアカウントを狙っているわけではなく、組織内のユーザーであればだれでもよいです。(あくまできっかけ作り)

そこから攻撃者は目的を実行するために管理者権限を取得しようとします。

そのためには、まずは情報収集。侵入に成功したユーザーの保有権限を調べ、管理者権限を保有していなければ別ユーザーへと移動し、残存する管理者権限の認証情報の取得、脆弱性による権限昇格を行います。

権限昇格に成功した攻撃者は目的を実行します。

また、攻撃者はこの時に目的の実行を果たすまで永続的にアクセスできる経路を確保し、長期間滞在することを試みます。そして目的が実行完了すれば痕跡の隠蔽(ログの改ざん/削除など)し、発覚後の追跡を困難なものにしてしまいます。

IT業界の世界に入るまではドラマなどの見過ぎなのか、プログラミングを完全に習得したハッカーは社内のシステムに侵入すればなんでもできる無敵な存在と勝手に思い込んでしまっていましたが、実際のところは無敵ではなく、目的を実行するまでの工程が実に巧妙で非常に優れた人物ということを認識した自分でした。

Microsoft Defneder for Identity アラートラボ

アラートラボには主に以下3種類が用意されています。

それぞれのプレイブックで学習期間が異なっており、基本的に最短で8日間/最長のもので約1か月間(30日間)の学習期間が必要となります。

①偵察プレイブック

②横移動のプレイブック

③ドメイン支配のプレイブック

④その他

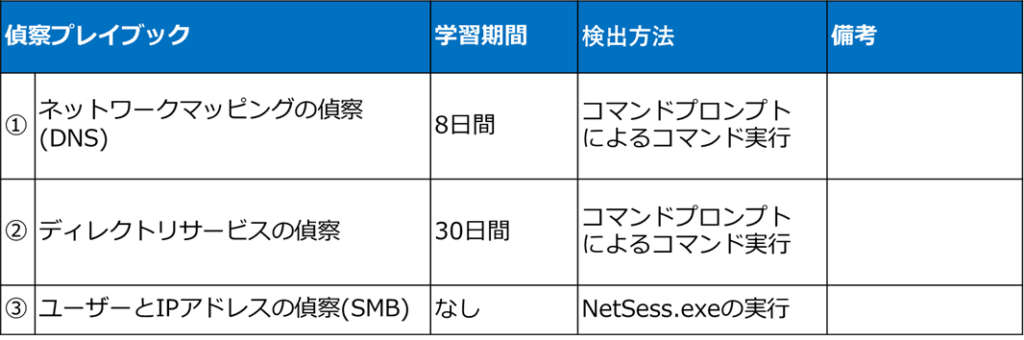

以下プレイブックごとの学習期間を整理してみました。(2021/02/12時点)

①偵察プレイブック

上述で説明した攻撃者の第1ステップとなる情報取集などに該当します。

以下情報収集シナリオを検出するためにはそれぞれ学習期間が必要となります。

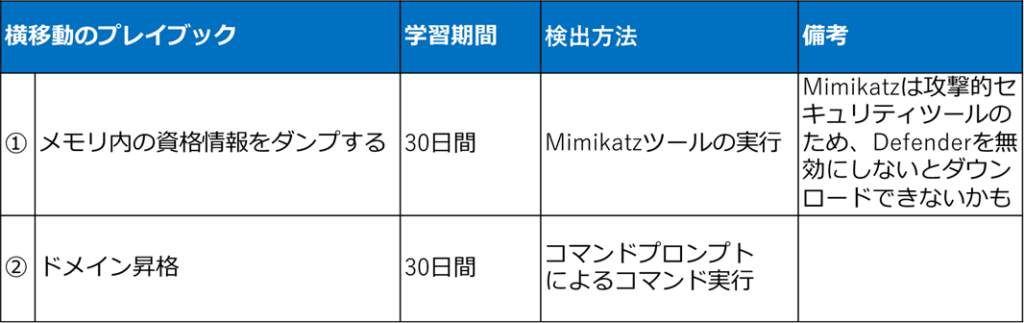

②横移動のプレイブック

攻撃者の第2ステップとして情報収集した後は、管理者権限昇格にむけた横移動に該当する項目です。

前提として、事前の偵察プレイブックが完了していることが前提となります。

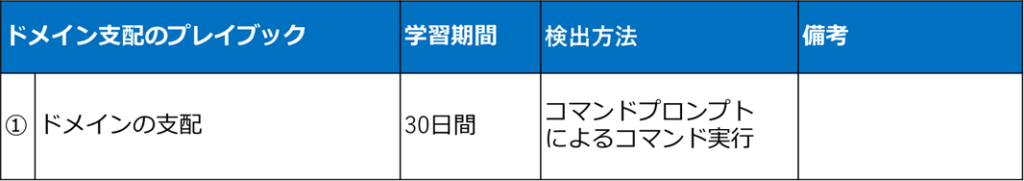

③ドメイン支配のプレイブック

攻撃者は管理者権限を昇格した後は永続的なアクセス口を配置しようとします。

本シナリオはこの永続的なアクセスを実現しようとする攻撃者の行動を検出する項目です。

前提として、 事前の横移動が完了していることが前提となります。

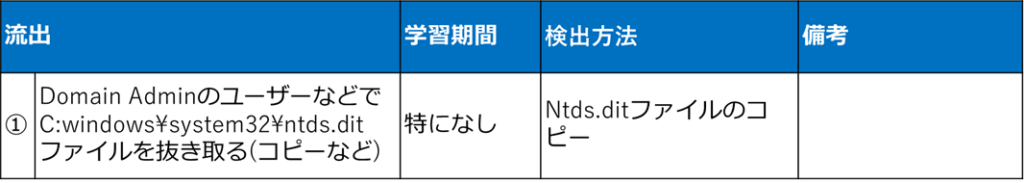

④その他

その他とは記載してますが、 攻撃者が侵入した後に行う流出いわゆる機密データの持ち出しを指しております。

以下の項目ではADが普段管理しているオブジェクト(ユーザー/グループなど)情情報が格納されている超機密ファイル"NTDSファイル"を搾取しようとしたときの検出です。

終わりに

今回はDefneder for Identityの概要から導入にむけた準備事項などをメインに記載しました。センサーの導入については、ウィザードベースで完結し、Microsoft社の公開手順をもとに実施すればよいだけなので難しい手順ではなく簡単に導入ができます。

なので、今回センサーの導入手順までは掲載できませんでしたが、アラートラボの試験結果など検証してまとめる時間があれば、また記事にしようと思います。

最後に本記事はあくまで自身の独自調査なので上記がすべてではありません。

導入してわかることもあると思うのでアップデートがあれば随時更新しようと思います。

それではまた。